31/05/21 | サイバー

TOR インフラへの攻撃 - 暗号通貨が本当の標的

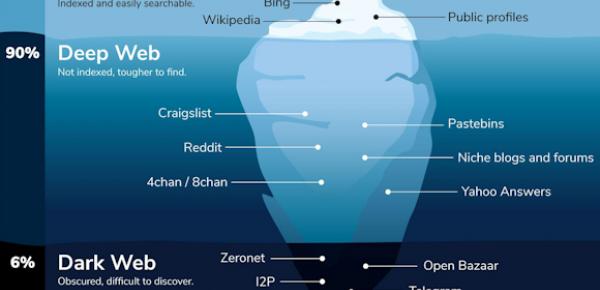

オンラインの匿名性とダークウェブの閲覧に関しては、Torがよく呼ばれます。 一般的な想像では、Torは両方のインターネット通信方法として見られています...

3225

読む

24/05/21 | サイバー

対戦相手のサイバー戦術を知る

あらゆる情報セキュリティおよびサイバー保護活動は、監視対象の境界 (セキュリティ境界) の決定と、その推定に基づいています。

2382

読む

17/05/21 | サイバー

Venticento:ITセキュリティにおけるイタリア製の卓越性

他の記事で、SOC (セキュリティ オペレーション センター) について説明しました。SOC (セキュリティ オペレーション センター) は、一般に集中管理された複雑な組織単位として定義されており、...

846

読む

10/05/21 | サイバー

米国のエネルギーインフラストラクチャはどの程度脆弱ですか?

これはアメリカ人が最近発見しているものです。 確かに、これが発生したのはこれが初めてではありませんが、おそらくこのサイズの問題が発生したのは初めてです。 そこ...

1495

読む

26/04/21 | サイバー

l開設からXNUMX年後のミラノのCISCO共同イノベーションセンター

2020 年 XNUMX 月、ミラノの科学博物館内に、ヨーロッパ初となる Cisco Cybersecurity Co-Innovation Center がオープンしました。 もう少し...

718

読む

19/04/21 | サイバー

Locked Shields:世界最大のサイバーチュートリアル。 今年はスウェーデンが勝ちます

今年もロックド・シールズ・サイバー演習が13月16日からXNUMX日まで開催された。 毎年のように、訓練の準備と実施は...

1739

読む

12/04/21 | サイバー

Facebookのデータ公開とデータ侵害への不穏な依存感

テクノロジーも例外ではありません。社会の他のすべての領域には、その議論と、みんなの唇にあるいくつかの魔法の言葉があります。 サイバーセキュリティ..。

537

読む

05/04/21 | サイバー

Quantum-Secure Netプロジェクト(パート3/3):QUANTUM KEYDISTRIBUTIONのヨーロッパ製品

以下は、量子暗号に関する一連の記事のXNUMX番目で最後の部分であり、XNUMXつから始まりました...

523

読む

08/03/21 | サイバー

SolarWinds のケース、よく見てみましょう

14 年 2020 月 XNUMX 日の記事では、FireEye とそれがどのようにハッキングされたかについて説明しました。 同じ会社だったんですね…

800

読む

03/03/21 | サイバー

サイバー国家安全保障の境界:法務顧問およびコンプライアンス担当者にとっての新たな課題

パンデミックによる大経済危機後の復興という困難な時期において、財産の一つは…

640

読む

01/03/21 | サイバー

Quantum-Secure Netプロジェクト(パート2/3):Quantum KeyDistributionのヨーロッパ製品

最初の記事では、現代の暗号化の主な問題とは何か、あるいは正確には...

928

読む

22/02/21 | サイバー

TryHackMe:サイバーとゲーミフィケーション

少し前に、アレスプロジェクトについてお話しました。これは、...のコンセプトに従って開発されたオンラインプラットフォームです。

1612

読む

15/02/21 | サイバー

マイクロソフト:Covid時のセキュリティとプライバシー

数か月前、私たちは新型コロナウイルス感染症の時代におけるセキュリティとプライバシーの重要性について話しました (記事を参照)...

345

読む

01/02/21 | サイバー

CyberChallenge.it、2021 年版はスタートブロックにあります

CyberChallenge.it は、イタリアが (新しい学位コースと合わせて) 提供している多くの答えのうちの XNUMX つです。

748

読む

25/01/21 | サイバー

Quantum-Secure Net Project(パート1/3):現代の暗号化に対する量子の脅威

この記事は XNUMX つのエピソードに分かれており、暗号化と...

1152

読む