手法を悪用したサイバー攻撃の中には、 スクリプトインジェクション il クロスサイトスクリプティング(XSS) これは確かに最も有名なものの 1 つであり、この短い記事では、これらの攻撃に対する防御の第一線として WAF (Web アプリケーション ファイアウォール) と呼ばれるツールが果たすリスクと重要な役割について説明します。

XSS は、すでに述べたように、注入タイプの攻撃です。つまり、スクリプトが Web ページに注入されて感染し、攻撃者が閲覧している被害者からさまざまな種類のデータを盗むことができるようになります。

まず、XSS には主に 2 つのタイプがあります。 反映 と ストアド、後者はとも呼ばれます しつこいです.

どちらの場合も、攻撃の目的はサイトまたは Web ブラウザーの脆弱性を悪用し、ユーザーと前述のアプリケーションとのやり取りを侵害することであり、その結果は双方にとって有害となる可能性があります。

で 反射されたXSS 被害者のブラウザが攻撃された場合、スクリプトは 悪意のあるもので、被害者に電子メールで送信されることがよくあります。 これは一見正当ですが、クリックすると内部に配置されたスクリプトが起動し、ユーザーが使用しているアプリケーションとのセッションが危険にさらされます。

セッション データ、Cookie、その他の機密データは直ちに攻撃者に送信されます。

ネロ 保存されたXSS アプリケーションは直接攻撃され、通常はユーザーが入力する必要がある何らかのフォームを使用する Web サイトの脆弱性が悪用され、アプリケーションからの応答により、ハッカーによってサイトに添付された悪意のあるコードがユーザーによってアクティブ化されます。 。どちらの場合も、アプリケーションは完全に正規のものであるように見えるため、ユーザーはリスクに気づきません。

Lo 保存されたXSS 脆弱なアプリケーションにアクセスするすべてのユーザーに影響を与えるため、これは確かにより複雑で危険なタイプの攻撃であり、ハッカーは長期間にわたって機密データを盗むことで隠れ続けるため、「」という名前が付けられました。永続的な XSS"。

では、この種の攻撃から Web アプリケーションを保護するにはどうすればよいでしょうか?

よく知られているように、民間企業や公共団体は、日常的に Web 上で利用できるサービスが正しく機能することに依存しています。信頼性とuptime これらのサービスの一部は絶対に不可欠であり、可能な限り最善に保存する必要があり、その存在を保証するために、これらのサービスの多くは非常に重要なテクノロジーによって保護されています。 Webアプリケーションファイアウォール または要するに、 WAF.

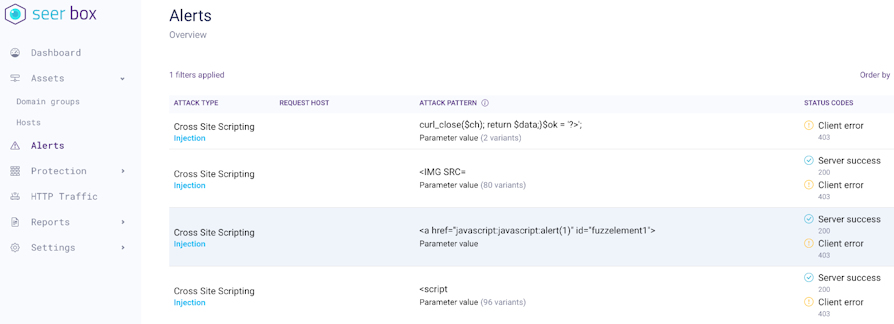

WAF は、さまざまな種類の外部の脅威、悪意のある攻撃、ボット保護などのサーバーへの不要なトラフィックから私たちを保護する上で重要な助けとなります。 サービス拒否 (DOS) タイプの攻撃 注射、の攻撃 クロスサイトスクリプティング (XSS) 編 SQLインジェクション など。

WAF は、タイプ攻撃に対する重要な防御線と見なされます。 注射アプリケーション レベルでトラフィックを監視することで、手遅れになる前にこれらの攻撃の 1 つを特定し、このタイプの攻撃を示す可能性のある有害な文字列やパターンをチェックすることができます。

WAF は、悪意のあるリクエストの大部分をブロックする「シグネチャ ベースの」フィルタリングのおかげで、同様の攻撃が進行中であることを防止したり、認識させたりすることができます。明らかに、この一連のルールと「悪意のあるシグネチャ」のリストは常に更新する必要があります。

このため、WAF は、攻撃ベクトルとそれを防ぐルールに関する知識を継続的に更新するよう努める専門家チームによって維持されています。

明らかに、WAF は確実な保護を提供するわけではありません。同様の攻撃だけでなく、他の種類の攻撃に対する防御の可能性も、使用されているルールの正しい構成から得られます。

WAF は既知のものを分析して阻止しますが、非常に高度でこれまでに見たことのない手法は残念ながら報告されません。 ファイアウォールは、構成の抜け穴を利用することがよくあります。

このため、一部の WAF は、ユーザーが製品の動作特性を検査するのに役立ち、監視対象のサービスから受信したトラフィックのタイプと受信したパラメーターに関する詳細情報を提供します。これはすべての WAF に共通の機能ではなく、多くの場合、単に提供するだけです。使用中のルールのアクティブ化に関連する通知を含むログ。

さらに、一部の WAF は、前に説明したようなシグネチャ ベースのアプローチではなく、正当な動作の強制戦略に重点を置いています。この戦略は、場合によっては違いを生み出し、攻撃識別プロセスを大幅に支援し、より複雑な機能と組み合わせることができます。 WAF では、サービスを停止せずに仮想パッチの展開を開始することで、高度でないソフトウェアではめったに達成できない稼働時間を確保できます。

https://owasp.org/www-community/attacks/xss/ xss の詳細については、

https://seerbox.it/ 非署名ベースの WAF の例