しかし、営利企業だけでなく、Community Healt Systemsなどのヘルスケア企業、JPMorgan Chase&Co。などの金融企業、SonyPicturesなどのエンターテインメント企業もサイバー攻撃の犠牲になっています。 したがって、これらすべての行為は、インターネットで提供されるセキュリティへの信頼を揺るがしました。

機関は不活性ではありませんでした:特に積極的な介入は、米国政府による、米国企業に侵入した中国のハッカーの告発を見ました。 著名なサイバー犯罪者の捕獲につながる国際的に調整された介入もありました。例としては、流れる匿名市場を表すSilk Roadを含む多数のブラックマーケットサイトが発見され、中断されたOnymousオペレーションがあります。違法な薬物取引で知られています。 ネットへの攻撃は通過する方法ではありません。今日の情報と個人データが本当の富であるというのが本当なら、私たちはますます多くの州と非州の関係者がいる世界でこの「金」の本当の襲撃を目撃しています州政府は、インターネットと新しいテクノロジーを使用して、データ供給のためのサイバー攻撃の対象であり続ける個人データを取得、処理、および保存します。

情報技術におけるセキュリティとデータ侵害についての議論は、メディアと一般の人々の間でますます浸透し、成長しています。 これらの議論のいくつかは逆効果かもしれませんが、サイバー脅威に関する認識と議論の増加は確かにセキュリティにとって良いことです。 したがって、Tor匿名ネットワークなどのテクノロジーの二重使用にさらに注意が払われ、プライバシーには比較的メリットがありますが、セキュリティの観点からは問題があります。

個人とWebの密接な関係に適した技術的手段の指数関数的な増加は、犯罪者または製品の詳細な分析を実行しようとする消費者によるハッキングの現象の成長に貢献します。

セキュリティは依然として企業にとってのコストですが、サイバーセキュリティはすべての人に偶発的な問題と見なされているわけではなく、より大きな問題にのみリスクがあります。 ただし、これらの攻撃がもたらす本当の危険性を考えると、サイバーセキュリティの強化は2015年の目標を表しています。

セキュリティは依然として企業にとってのコストですが、サイバーセキュリティはすべての人に偶発的な問題と見なされているわけではなく、より大きな問題にのみリスクがあります。 ただし、これらの攻撃がもたらす本当の危険性を考えると、サイバーセキュリティの強化は2015年の目標を表しています。

マルチファクター認証は、このパノラマの良い出発点を表しています。実際、JPMorgan Chase&Co。の違反を回避できたはずです。AppleInc。でさえ、サイバー違反の危険性について知ったのは遅すぎました。多くの有名人のデータや写真を盗むことは、たとえ親密な瞬間であっても、iCloudにXNUMX要素認証を実装することを決定しました。

違反に対して厳格なデータ開示法を施行する機関も役立つ可能性があります。 しかし、今日、この分野には統一された枠組みがありません。主要なデータ侵害企業の本拠地である米国について考えてみてください。各州にはサイバーセキュリティに関する独自のルールがあります。 特定のデータは確かにもっと注意を払う必要があり、健康保険の携帯性と説明責任に関する法律で考慮されている健康に関する規制などの特定の規制によってすでに保護されています。技術的。

Verizon Communications Inc.が実施した分析によると、サードパーティは攻撃の70/80%しか認識していません。これは、さまざまな州が監視機能を強化し、ユーザーのリスク認識を構築する方法を示唆しています。 たとえば、開いているファイルにパスワードを保存することは重要な選択です。ハッカーがこのファイルを流用した場合、すべてのアクセスキーが平文で保持されます。 したがって、オンラインでフォームに記入することにも細心の注意を払う必要があります。 サイバーセキュリティは、機能や利便性としてではなく、真の優先事項として配置する必要があります。

したがって、Webは、最もよく知られているものから最も機密性の高いものまで、私たち全員のデータが保存されている大きな金庫に匹敵するという事実を考慮すると、コンピューターセキュリティの分野で革新に投資し続けることが非常に重要です。 優れたコンピュータースキルを持った犯罪者が貴重な情報を手に入れることができたとしたら、彼は自分が望む行動や集団的安全に対する具体的な脅威を表す実体を実行することができないでしょうか?

リモートミサイル制御システムに介入することでミサイルを迂回させることは可能ではないでしょうか?

テロ行為を計画するために人々の動きを調べることは可能ではないでしょうか?

ニコロ・ジョルダーナ

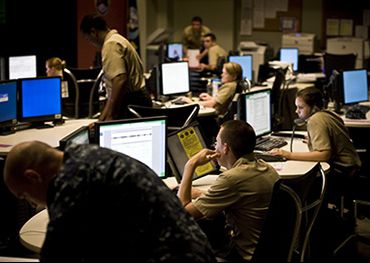

(写真:アメリカ海軍)