テクノロジーの世界、特にサイバーセキュリティの世界は、頭字語でいっぱいになり、この分野の実務家間の対話をほとんど異星言語のように見せています。

この記事の目的は、いくつかの重要な企業イニシアチブに関連して、これらのいくつかを明確にすることです。 利益がない アメリカンマイター。

国家安全保障問題に関連する高度な技術の観点から連邦政府を支援するために1958年に設立され、XNUMX年以上の歴史の中で、MITREは数多くのプロジェクトに命を吹き込み、最近ではこの分野の企業を支援する上で主要な役割を果たしています。 XNUMXつの非常に重要なイニシアチブを持つサイバーセキュリティ。

頭字語を分析し、内容を分析する前に、これらのイニシアチブの背後にある共通のスレッドを表す概念、つまり妥協チェーンまたはキルチェーンに精通することが不可欠です。

サイバー攻撃に関しては、攻撃戦略の存在は現在十分に確立されており、それはいくつかの非常に特定の段階で時間とともに発展します。

AlessandroRugoloとLinoPorcedduによってすでに説明されているように 素晴らしい記事で 昨年XNUMX月、侵害チェーンのできるだけ早い段階で攻撃者の活動を特定することで、攻撃に対抗し、被害を軽減するための非常に効果的な対策を組織化することができます。

これを行うには、使用した戦術、技術、手順に基づいて対戦相手のタイプを特定することが重要です。 そして、これが非常に頻繁に使用される頭字語の内容です:TTP。

Le 戦術 彼らは相手の目標を理解することについてです。

Le テクニック それらは、対戦相手がどのように目標を達成するかについてです。

Le 手順 それらは戦術が操作される方法についてです。

TTPのテーマとそれらを識別できることの重要性は、Orazio DaniloRussoによって 面白い記事 去年のXNUMX月。

侵害とTTPの連鎖を理解することで、MITREのXNUMXつの主要なサイバーセキュリティイニシアチブの莫大な価値を理解することができます。

最初の(よく知られていて人気のある)は、XNUMX年間の参照点であり、あらゆる種類のインフラストラクチャとソフトウェアを苦しめる多数の脆弱性をナビゲートするサイバー灯台です。 私はCVE、の頭字語について話している 共通の脆弱性および脆弱性:セキュリティホールの集中型Webベースのコレクションであり、さまざまな基準に基づいてすばやく検索および検索できるように編成されています。

このイニシアチブの背後にある巨大な作業のアイデアを与えるために、昨年までの時間の経過とともに記録された脆弱性の傾向を示す下のグラフを見てください:

サイバーディフェンダーにとって優れた情報源であるXNUMX番目の頭字語は非常に有名です ATT&CK、 どういう意味ですか 敵対的な戦術、技術、常識.

非常によく構築された使用可能なスキームで攻撃者の典型的な戦術を表し、それぞれに最も一般的に使用される手法を詳述したオンライン大要。 これらのXNUMXつのグループのそれぞれは、フィールドで観察されたもののマッピングを可能にするコンテキストを提供します。

たとえば、戦術をさらに深く掘り下げたとしましょう 初期アクセス、これは、攻撃者が被害者のインフラストラクチャへの最初のアクセスパスを取得する方法を説明しています。

このセットで説明されている手法のXNUMXつは、 フィッシング詐欺、最近の記事で書いたさまざまな形式のうち、コミュニケーションおよびメッセージングアプリケーションを介してソーシャルエンジニアリングを活用します。 このコンテキスト内で、いくつかのサブテクニックが区別されます。たとえば、スピアフィッシングアタッチメントは、開かれたときに悪意のある動作を行うように武装したアタッチメント(電子メールなど)を介して被害者を攻撃します。

この興味深いイニシアチブを深めるために私は指摘します 別の記事 昨年XNUMX月のOrazioDanilo Russoによる、ATT&CKイニシアチブに捧げられた。

XNUMX番目の頭字語は、最初のXNUMXつほど知られていませんが、サイバー防御を強化するために同様に重要ですが、CARです。 CyberAnalyticsリポジトリ.

これは非常に便利な分析ライブラリです。つまり、擬似コードとして、またデータ相関の最も一般的なプラットフォーム(SIEMシステム(セキュリティ情報およびイベントマネージャー)など)ですぐに使用できる実用的な実装の両方で利用できるデータ分析のモデルです。

対立するTTPを識別するためのATT&CKマトリックスをモデルにしたこのリポジトリは、検出したい複雑なイベントの特徴的な機能を含む要素で構成されています。 32つの例は、Windows SystemXNUMXディレクトリへのバッチファイルの書き込みです。バッチファイル自体は悪意のあるものではありませんが、オペレーティングシステムのインストール後にシステムディレクトリに作成されることは特にまれです。

その発生を監視するには、リンクにあるこのイベント専用のCARページを参照してください。 CAR-2021-05-002 異なるプラットフォーム用のすべてのモジュールを用意します。

私たちが考えるXNUMX番目のイニシアチブは ENGAGE:頭字語ではなく、概念的な命名法です。 アイデアは、対戦相手に対抗し、欺き、そらすための行動を分析および計画するための方法論を提供することです。

現場で観察された攻撃者の行動を処理することにより、ENGAGEでは次のXNUMXつのレベルで行動することができます。

攻撃者の逸脱、欺瞞、対比が組織のサイバー戦略にどのように侵入できるかを理解する

攻撃者に対抗する方法

組織で使用されているサイバー詐欺ツールがMITREENGAGEの戦略とどのように連携しているかを理解します。

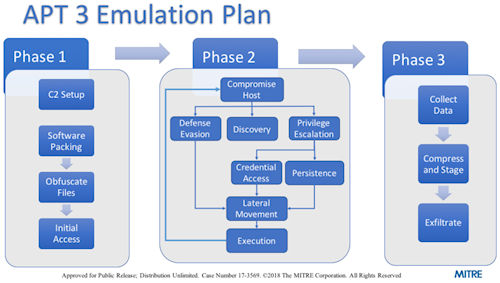

AEPイニシアチブ、頭字語は 敵のエミュレーション計画.

正式にはATT&CKリソースであり、既知のグループが使用する戦略に基づいて攻撃レジリエンステストアクティビティをモデル化するための一連のドキュメントを表します。

このようにして、企業は、サイバー脅威の状況で実際に攻撃者の標的にされているかのように、防御システムをテストできます。

図(画像)は、このテストのさまざまなフェーズがどのように実行されるかを示しており、3年以降に知られている中国の攻撃グループであるAPT2015として知られているアクターの活動をシミュレートしたいと考えています。

図(画像)は、このテストのさまざまなフェーズがどのように実行されるかを示しており、3年以降に知られている中国の攻撃グループであるAPT2015として知られているアクターの活動をシミュレートしたいと考えています。

組織の防御を強化して、予防と修復に関するサイバー環境での成熟度と、異常の検出と対応の速度に関する回復力の両方を向上させることは、非常に複雑な作業になる可能性があります。

これらのMITREイニシアチブの途方もない価値と、それらをすでに実施されているプロセスやリソースと組み合わせる方法を理解することは、この複雑さを非常に効果的に軽減するために非常に重要です。