優先順位付けは、「どこから始めればよいか」という質問に答える技術です。 と「私は何を続けますか?」

この記事では、理論と実践を比較して、あらゆる規模、注文、レベルの企業を苦しめるセキュリティ問題を最も効果的な方法で解決する方法を分析します。 脆弱な表面の救済.

この問題は通常、ITランドスケープの脆弱性のライフサイクルを管理する際の成熟度の進化に伴って発生します。 企業が脆弱な表面を推定、分析、理解するためのプログラムを構築することを決定した場合、出発点は、回復力の程度を理解するために、多かれ少なかれ商用システムを使用して、内部および外部のインフラストラクチャおよびアプリケーションシステムを調査することです。既知の脆弱性に関して。

このプロセスは通常、周期性が変化するスキャンから始まり、特定された脆弱性に関するレポートが生成されます。 到着点とはほど遠いこの始まりは、通常、膨大な数の問題を浮き彫りにし、その可能性は会社の能力を完全に超えています。

したがって、この脆弱な表面のライフサイクルを管理し、さまざまな要素を調べて、残留リスクを最小限に抑えて緩和機能を最適に使用する方法を理解する必要があります。

妥協性情報や、より一般的にはサイバー脅威インテリジェンスなど、拡張されたコンテキストを使用するまで。 ここからの進化が定義されています 脆弱性評価 脆弱性管理 そして最後に 脅威と脆弱性の管理.

それでは、理論的には、正しいアクションの優先順位を決定するためのいくつかの方法を見てみましょう。

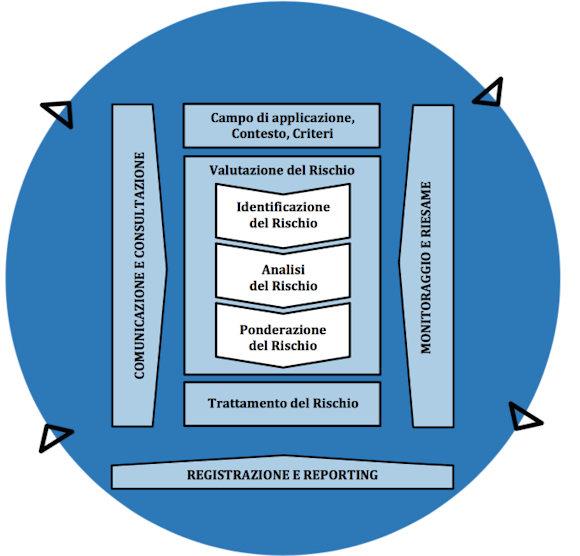

理論に入る前に、前提を立てることは良いことです。優先順位の計算は、リスク評価の計画であるより大きな計画の一部です。 これに関しては、ISO 31010:2019標準[1]およびNIST文書SP-800-37 [2]およびSP-800-30 [3]、特に評価を構成する要素を参照してください。以下に示すように、分析とリスクの重み付け。

効果的な修復計画を立てる上で重要な点は、適切に優先順位を付けることです。 次に、リスク分析のアプローチと使用された方法を紹介します。 NISTは、アプローチを脅威指向、影響指向、および脆弱性指向に分けています。

簡潔にするために、脅威指向モデルをリスクモデルと見なします。このモデルでは、リスクの優先順位付けとは、脅威を評価し、リスクマトリックスを計算した後、数値を取得することを意味します。値が大きいほど、リスクが高くなります。

リスク評価手法は、主に定性的手法、定量的手法、半定量的手法に分けられます。

文献によると、定性的な方法では、リスクに優先順位を付けるために、各脅威のスコアを計算する必要があります。いわゆる リスクスコア、式R = P xIに従って確率x影響で与えられます。

La 機会 損傷を引き起こす可能性のある予期しないイベント(この場合は脅威)が発生する可能性を示します。 L 'インパクト 脅威によって引き起こされる可能性のある損害を示します。

次の図に示すように、5x5のリスクマトリックスを使用して、各脅威に確率と影響が割り当てられ、定性的なレベルが異なります。

このアプローチの利点は、最も優先度の高いものに焦点を当てて、リスクをランク付けすることです。

一方、定性分析は主観的なものであり、分析された脅威に対する利害関係者の認識と、経験およびスキルに基づいています。

定量的方法 より構造化されたアプローチがあります。

時間とリソースを頼りに捧げることができるので、統計データを持つ可能性があります。 正確な影響分析に加えて、1000年間にイベントが発生した回数。 「X」サービスが非アクティブの場合、XNUMXユーロ/時間の損失になります。

したがって、戦略的決定をサポートするために、リスクをかなりの数に「変換」することが可能になります。

定量的方法 パラメータEF(露出係数)、SLE(単一損失期待値)、ARO(年間発生率)、およびALE(年間損失期待値)を使用します。

単一資産の期待損失は次のとおりです。

SLE =資産価値xEF

SLEは、サーバー、フレームワーク、さらにはソフトウェアとハードウェアで構成されるサービスなど、特定の資産に脅威がどの程度影響するかを測定します。

一方、AROは、この脅威の頻度をXNUMX年間にわたって測定します。 特定の資産の年間の経済的損失の期待値は、次の式で与えられます。

ALE = SLE × ARO

数値例をとると、ある会社が年間1XNUMX万ユーロを請求するeコマースサービスを持っていると仮定します。 したがって、ハードウェア、ソフトウェア、および作業者のセットで構成される販売サービスが考慮されます。

販売と営業担当者の活動をブロックするDDoS攻撃のエクスポージャーファクターが5%であると仮定します。

最後に、このタイプの攻撃が過去6年間に3回スコアリングされた、つまりARO = 6/3 => ARO = 2であるとします。

SLE =€1.000.000x 0.05 =€50.000

ALE =€50.000x 2 =€100.000

説明されているリスクモデルに従うと、会社は年間平均100.000ユーロを失います。

例を単純化するために、修復計画は、IDS / IPSを備えた次世代ファイアウォールをインストールして、これらのDDoS攻撃をブロックすることです。コストは50.000ユーロ+5.000ユーロ/年のメンテナンスです。

半定量的手法により、定性的手法に従って評価を行い、リスクに優先順位を付けて行動計画を立て、データを再作成し、定性的項を数値に変換して、より正確な経済的見積もりを提供します。

この最初の理論的部分の後、複雑なIT環境における脆弱な表面の管理の実践を分析すると、難易度が高くなることがわかります。是正措置に優先順位を付けるには、図に示すいくつかの方法を組み合わせて行動する必要があります。独自のデジタル表面にマッピングされた、分析的なリスクや脅威よりも説明的な認識を実現します。

ご覧のとおり、リスク、特にサイバーリスクの計算は複雑です。

他の種類のリスク(財務、起業家精神)とは大きく異なり、多面的であり、特定の証拠とインテリジェンスの認識に基づいています。 リスクの記述的認識を支持して、重大度、重要度の数値表現のみを信頼しないことが重要になります。

基本的に、私は自分の心配事を説明できなければなりません。私のこれらの認識を優先順位付けの要素に変換するシステムを頼りにするためです。

説明の例:

- 境界、つまり、脆弱性が発見されたシステムをそれが属する境界に一致させて、リソースの客観的な重要度を増加(または減少)させる機能。

- 脆弱性の時代。公開されたときとデジタル環境で検出されたときの両方を考慮します。

- ビジネスへの影響:たとえば、侵害された場合にDDoS攻撃、ワームを介して広がる感染、さらにはランサムウェアの発生を助長する可能性のあるすべての脆弱性を考慮してください。

- 脅威が攻撃に変わる可能性:たとえば、脆弱性がすでにエクスプロイトで武装している場合、おそらくすでにエクスプロイトキットの一部であり、やる気のある攻撃者が簡単に見つけることができます。 実際、攻撃に悪用される可能性は、未知の脆弱性や侵害手法がまだ開発されていない脆弱性よりも確かに高くなります。

- 独自の攻撃対象領域。 孫子は「自分を知り、敵を知っていれば、百戦を生き抜くことができる」と言っていました。 デジタルランドスケープを知ることは、操作する必要のあるネットワークコンテキストに基づいて救済策に優先順位を付けるのに役立ちます。

- たとえば、実行中のカーネルまたはサービスにのみ存在する脆弱性の修正に焦点を当てます。 または、主にインターネットに公開されているシステムで。

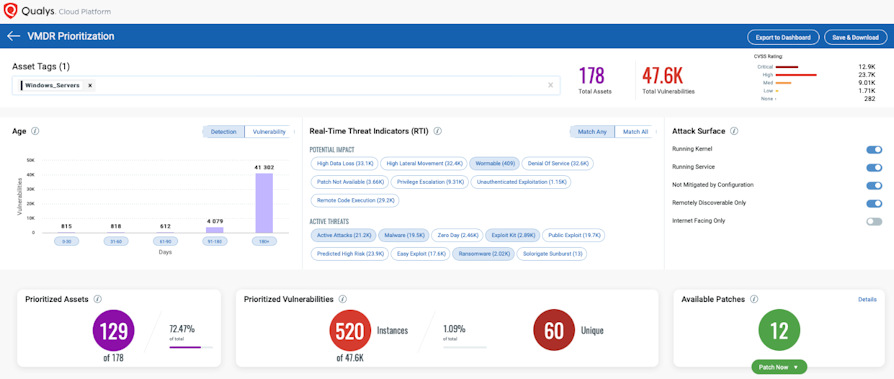

Qualysソリューションに基づいて、テクノロジープラットフォームがこのリスクの知覚的記述をどのようにサポートするかの例を以下に示します。

脅威の認識が説明されたら、パッチに関して、利用可能なパッチとシステムにすでにインストールされているパッチの両方について、後者の廃止チェックを実行するための詳細なコンテキストを用意することが重要です。

誤った構成に起因する脆弱性を分析することも重要です-特に責任が共有されているクラウドのような環境では:AWSまたはAzureでストレージをインスタンス化し、それにアクセスできるIPのリストを制限するのを忘れると、リスクがあります非常に深刻なデータ漏洩。 インスタンスで多要素認証を有効にするのを忘れると、結果はさらに悪化する可能性があります。

多くの場合、修復アクティビティ(パッチ適用、構成の変更、補償制御の実装)は、脆弱性の検出と分類を担当するチームと同じではない会社のチームによって実行されます...したがって、統合と自動化を容易にする部門間の接着剤が必要です。競合や運用の非効率性を回避します。 これにより、個々のプラットフォーム/アプリケーションの情報を暗号化された安全な情報フローに変換するためにアクティブ化できるアプリケーションプログラミングインターフェイス(API)が活用され、部門間の運用フローを可能にする要素になります。

最後のテーマは、現状の追跡です。これは、可観測性とも呼ばれます。

これは、生データをより理解しやすい情報に集約する形式の研究につながります。 ダッシュボードなどの動的な表現、またはPDFレポートやその他の形式などの静的な表現を使用して実行できます。これは、プロセスの進行状況、検出された異常、および非効率性を長期にわたって追跡するのに役立ちます。

たとえば、過去30日間、30から60、60から90で見つかった脆弱性の総計。

次に、カテゴリごとに、修正するパッチの存在をマップし、それらの脆弱性に対するエクスプロイトの可用性を強調します。

最後に、この情報を動的にし、常に更新して、各利害関係者に現状のイメージと修復プロセスの効率を提供します。

非常に大きくて関節のある表面であっても、脆弱な表面を修復することは確かに簡単ではありません。 ただし、監視され優先順位が付けられたライフサイクルを全体的かつ効果的な方法で編成することにより、残存リスクを許容可能なレベルに制限し、攻撃対象領域への危険な変換を回避できます。

参考文献:

【1] https://www.iso.org/standard/72140.html -IEC 31010:2019リスク管理-リスク評価手法

【2] https://csrc.nist.gov/publications/detail/sp/800-37/rev-2/final -情報システムと組織のリスク管理フレームワーク:セキュリティとプライバシーのためのシステムライフサイクルアプローチ

【3] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final -リスク評価を実施するためのガイド