で 最初の記事 現代の暗号化の主な問題は何か、というより、世界がさらしている数学的制限は何かを紹介しました。 量子コンピューティング。 問題は複雑であり、近年の研究では、ある種の量子強度を提供する暗号化手法を定義することによってジレンマを解決しようとしています。

この第XNUMX部では、これらの側面を正確に調査し、量子暗号とポスト量子暗号のトピック、特に 量子鍵配送 (QKD)これは、このコンテキストで特定のテクノロジーを表し、いわゆる 完璧な秘密.

量子暗号化

量子暗号は量子コンピューター上で機能し、量子コンピューターを使用して行われる攻撃という意味で、古典的な攻撃と量子攻撃の両方に対して「安全」です。 この形式の暗号化は、量子物理学の法則に基づいて安全です。 これは、量子コンピューターが問題(つまり、暗号化を「破る」ために使用できる)と解決策(つまり、暗号化を「実行」するために使用できる)の両方であることを意味します。 ただし、「従来の」公開鍵暗号と比較した場合、量子暗号の使用にはいくつかの問題のある側面があります。 量子暗号化では、両方の当事者が量子コンピューターにアクセスできる必要があり、非常に高価で非実用的であるため、現時点では非効率的です。

量子暗号はすでに開発および使用されていますが、現在のコストを考えると、特に近い将来、現在のすべての暗号のユースケースに取って代わる可能性は低いです。

ポスト量子暗号

ポスト量子暗号化は、量子強度の数学的基礎に基づいており、現在のコンピューターで機能する古典的な暗号化の形式です(つまり、量子コンピューターを必要としません)。 基本的に、ポスト量子暗号は、現在の公開鍵暗号と同じように非量子コンピューターに基づいているが、異なる数学的原理に基づいており、量子コンピューターでも簡単に解決できないシステムです。 「ポストクォンタム」という用語がよく使用されるため、この区別に注意することが重要です。これは「クォンタム」を意味し、その逆も同様です。 違いは、量子暗号は量子コンピューターを使用し、ポスト量子暗号は使用しないことです。 ただし、研究者はショアのアルゴリズムに耐性のある暗号を開発しましたが、ポスト量子暗号は量子暗号ほど堅牢ではありません(次の属性はありません)。 無条件の計算セキュリティ):開発されたアルゴリズムが多項式時間で攻撃できないことを証明することはできません。 これは、現在の公開鍵暗号化で発生するのと同様に、これらのメソッドの実際のセキュリティの正式な証明がまだないことを意味します。

ただし、量子暗号の複雑さを考えると、現在の公開鍵暗号と比較してセキュリティの程度を高める、量子技術に基づかない他のソリューションを研究することは非常に興味深いことです。 このため、量子コンピューターによって実行され、非量子コンピューターで実行できる攻撃に強い暗号化システムが必要になります(つまり、攻撃者が量子コンピューターを自由に使える最悪の場合は、攻撃者はありません)。

量子コンピューティングと対称暗号への応用

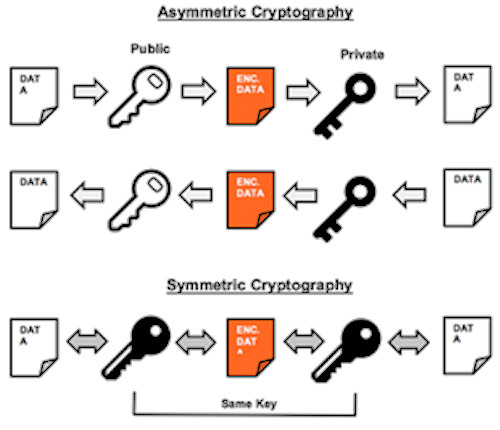

これまでに述べられてきたことは、公開鍵と秘密鍵の暗号化の非対称形式に対する攻撃については、対称暗号化(通信する当事者間で共有される同じ鍵を使用する)には適用されないことを強調することが重要です。 1949年のシャノンは、対称暗号化では完全なセキュリティを実現するための条件が存在することを実証しました(完璧な秘密)または無条件。

まず第一に短い要約。 公開鍵暗号化、または非対称暗号化は、機密性を保証します。 あるパーティ(アリス)が別のパーティ(ボブ)に秘密のメッセージを送信したいとします。 アリスはメッセージをボブの公開鍵で暗号化し、理解できない暗号文を作成してボブに送信します。 ボブは暗号文を復号化して元のメッセージを見つけます。 通信は一方向または「非対称」であることに注意してください。 アリスは秘密鍵を持っていないため、ボブのメッセージを復号化できません。 公開鍵暗号化は非対称であり、一般にAESなどの対称暗号化スキームよりも低速です。 このため、公開鍵暗号化は主に、当事者間で共有される秘密鍵を確立するために使用されます。 つまり、アリスからボブに送信される秘密メッセージは秘密鍵であり、この秘密鍵は、対称暗号化を使用してデータを効率的に暗号化および復号化するために使用されます。

アリスとボブは、対称鍵を共有するための安全な方法を必要としています。このステップは次のように呼ばれます。 鍵確立メカニズム (KEM)。 次に、通信チャネルの初期化フェーズで非対称鍵暗号化を使用して、アリスとボブが干渉なしに対称鍵を共有できるようにします(このスキームは、最初はDiffie-Hellmanによって提案され、その後、通信プロトコルSSLの基礎になりました)。

量子鍵配送とは何ですか?

前の段落で述べたように、対称暗号化を無条件に安全な暗号化方法にするための条件が存在し、常に攻撃者が鍵を知らないと想定しています。 したがって、問題は、傍受されることなくキーを配布することです。 この問題は、の誕生につながります 量子鍵配送 (QKD)、これは「量子チャネル」(光ファイバーまたはストリング)に基づくシステムです。 "フリースペース" 衛星)対称鍵を傍受できない方法で配布する。 記事の冒頭ですでに述べたように、QKDは、同じ数学的「用語」を使用しているため、量子コンピューティングに関連するテクノロジーです。この場合、「コンピューティング」なしで「量子」について話していると言えます。 "属性。

特にQKDは、光子の量子特性(つまり、物質との相互作用が不十分で、光ファイバなどの適切な媒体で数マイクロ秒間、位相または角運動量の形で量子状態を維持する能力)を使用して対称暗号化キーを交換します。これは、メッセージを暗号化するために使用でき、メッセージは「従来の」チャネルを介して交換されます。 QKDのセキュリティは、自然の基本法則に基づいており、計算能力の向上、新しい攻撃アルゴリズム、または量子コンピューターの影響を受けません。

QKDの安全性は、量子力学の基本的な特徴に基づいています。ハイゼンベルグの不確定性原理により、物理量に干渉せずに測定することはできず、光の量子の状態を測定する行為によって物理量が破壊されます。 このタイプのシステムでは、セキュリティは、情報の交換を傍受しようとする悪意のある攻撃者が、送信されたキーにエラーの形で検出可能なトレースを必然的に残すという事実から正確に導き出されます。 この時点で、アリスとボブのXNUMXつのパーティは、新しい対称鍵を使用するか、送信を停止するかを決定できます。

QKDには正式にはXNUMXつ目の利点もあり、それを実証することが可能です。 情報理論の観点からは安全なシステムです (情報-理論的に安全)。 そのセキュリティは、情報理論のみに由来します。つまり、使用される数学的問題の難しさの主張に基づいていないため、対戦相手が無制限の計算能力を持っている場合でも安全です。

QKDのもうXNUMXつの重要な運用機能は、連続する暗号化キーを生成するために順次使用される場合、呼び出されるプロパティです。 「フォワードシークレット」 キーの数:QKDリンクで後で交換されるキーは、互いに独立しています。 したがって、それらのXNUMXつの潜在的な侵害が、他の侵害につながることはありません。 これは、高セキュリティネットワークと長期データストレージの両方にとって特に価値のある機能です(永遠のセキュリティ).

QKD実装には通常、次のコンポーネントが含まれます。

図-アリスとボブはQKDリンク(イーサネットと光ファイバー接続のペアで構成)を介して接続され、対称暗号鍵を交換して、対称暗号化された安全な接続を確立します。 EveはQKDリンクをリッスンしており、暗号化されたキーまたはストリームを傍受しようとしています

送信機(アリス)と受信機(ボブ)の間でキュービットの情報(キュービット)を送信する光ファイバー伝送チャネル。

キー交換後のフェーズを実行するための、XNUMX者間の従来の公開されているが認証された通信リンク

量子プロパティを活用してセキュリティを確保し、盗聴やエラーを検出し、傍受または失われた情報の量を計算する鍵交換プロトコル。

エンリコ小麦*、ナディアファブリツィオ*、パオロマリアコミ+

* CEFRIEL Polytechnic of Milan、Viale Sarca226-20126ミラノ

+ Italtel、Via ReissRomoli-loc。 Castelletto-20019セッティモミラネーゼ(Mi)

深める:

CSO Insiders、「量子暗号とは何ですか? 特効薬ではありませんが、セキュリティを向上させる可能性があります」12。[オンライン]。 利用可能: https://www.csoonline.com/article/3235970/what-is-quantum-cryptography-i....

T. Laarhoven、M。Mosca、およびJ. vd Pol、「量子検索を使用して格子の最短ベクトル問題をより速く解決する」、量子暗号後、pp。 83-101、2013。

O. Regev、「量子計算と格子問題」、SIAM Journal on Computing、vol。 33、いいえ。 3、pp。 738-760、2004。

研究所、「ポスト量子暗号へのガイド」、16 5. [オンライン]。 利用可能: https://medium.com/hackernoon/a-guide-to-post-quantum-cryptography-d785a....

C.シャノン、「秘密システムの通信理論」、ベルシステムテクニカルジャーナル、vol。 28、いいえ。 4、pp。 656-715、1949。

W.DiffieおよびM.Hellman、「暗号化の新しい方向性」、IEEE Transactions on Information Theory、vol。 22、pp。 644-654、1976。

Akamai、「Enterprise Security-SSL / TLS Primer Part 1-Data Encryption」、2016年。[オンライン]。 利用可能: https://blogs.akamai.com/2016/03/enterprise-security---ssltls-primer-par....

R.Alléaume、C。Branciard、J。Bouda、T。Debuisschert、M。Dianati、N。Gisin、M。Godfrey、P。Grangier、T。Länger、N.Lütkenhaus、C。Monyk、P。Painchault、M。 Peev、A。Poppe、T。Pornin、J。Rarity、R。Renner、G。Ribordy、M。Riguidel、L。Salvail、A。Shields、H。Weinfurter、A。Zeilinger、「暗号化の目的で量子鍵配送を使用する:調査、「理論計算機科学、vol。 560、pp。 62-81、2014。

W.ディフィー、P。v。 Oorschot and M. Wiener、「Authentication and Authenticated Key Exchanges」、Designs、Codes and Cryptography 2、Kluwer Academic、1992年、pp。 107-125。

クォンタムセーフセキュリティワーキンググループのCSAクラウドセキュリティアライアンス、「クォンタムキー配布とは」。

Quantum-Secure Net Project(パート1/3):現代の暗号化に対する量子の脅威

Quantum-Secure Netプロジェクト(パート3/3):QUANTUM KEYDISTRIBUTIONのヨーロッパ製品