今日、私たちはイタリアの主要なITセキュリティ専門家のXNUMX人であるCarloMauceliと資格情報の盗難について話す機会があります。 最高技術責任者 マイクロソフトイタリア。

Mauceli氏、今日では、常に事実を完全に理解しているわけではなく、サイバー防御、サイバー攻撃、サイバースペースについてますます頻繁に耳にします。 新しいドメインに常に存在する問題のXNUMXつである資格情報の盗難について、お話しする機会をいただけて光栄です。 簡単に言えば、クレデンシャルの盗難はどのようなものであり、イタリアの状況はどうなっていますか?

時間の経過とともにサイバー脅威の頻度、影響、洗練度が高まっている状況では、同じ資格情報を使用してアクセスする頻度が高まる状況で、資格情報の盗難は非常に関連性があり危険なカテゴリーの攻撃を表しています。シングルサインオンメカニズムを活用することにより、企業ネットワークにおける役割と重要性によって異なるシステム。

極端な危険は、単一のシステム(エンドユーザーのワークステーションなどの価値がほとんどない)の侵害から、ソーシャルエンジニアリングの古典的な手法や既知の脆弱性の悪用まで、攻撃者がに存在する資格情報を取得するという事実にあります。侵害されたシステムを再利用して、それらの資格情報が有効なすべてのシステムにアクセスし(横方向の移動)、後続の手順でインフラストラクチャの完全な制御を取得するまで、ますます特権のある資格情報を盗みます(特権の昇格)1,2。 これらのアクティビティは、通常、通常の認証トラフィックに完全に類似したネットワーク上のアクティビティを引き起こすこのクラスの攻撃を識別および検出することが難しいため、ほとんどの場合、気付かれません。

IT要員が数値的に制限され、ビジネスに必要な活動量に関してプレッシャーがかかっている状況で、過去18か月間にイタリアの企業で実行された何百ものセキュリティ評価活動の過程で、私たちは正確に方向付けられた管理慣行を観察しました必要なこととは逆に、分析したすべての企業が信用証明書の盗難のリスクに著しくさらされていることが判明したシナリオにつながります。

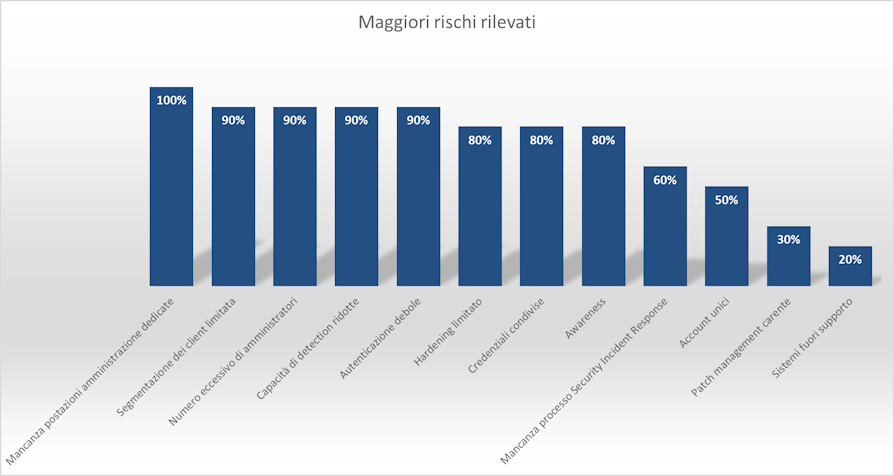

次のグラフは、さまざまなリスク要因にさらされている企業の割合を定性的に示しています。

(イタリア企業の資格情報の盗難のリスクへの暴露-出典:マイクロソフトセキュリティアセスメント2014-2015)

専用の管理ステーションがない:特権管理ワークステーションの使用はほとんどゼロであり、一般的なモデルはブリッジシステムを利用するモデルであり、資格情報の盗難のリスクを軽減しません。

限られたクライアントのセグメンテーション:横移動の可能性がクライアントネットワークのセグメンテーションによって制限されることはほとんどありません。

取締役が多すぎる:管理ユーザーの数は多くの場合、実際のニーズに対して過大(数十、場合によっては数百)になり、特権のある資格情報の盗難のリスクにさらされる攻撃対象が大幅に増加します。

検出機能の低下:ほとんどの企業は、保証人の規制を遵守することのみを目的として、監査およびログ収集ツールを使用しています。 侵害の試みを特定するためにプロアクティブなイベント相関分析を実施している企業に出会うことはまれです。

弱い認証:顕著な弱点は、弱い認証プロトコルの使用と、XNUMX要素認証の非常に限定された使用が組み合わされていることです。

限定硬化:信頼できる情報源(NIST、CIS)によって検証された安全なパブリック構成ベースラインの存在にもかかわらず、不正なシステム構成に起因する脆弱性の数は非常に多いです。

共有資格情報:クライアントシステムには、システムの初期インストール時に定義された管理資格情報があり、すべてのクライアントに対して同一です。単一のクライアントの侵害は、その資格情報が定義されているすべてのクライアントの侵害につながります。

Awareness:このクラスの攻撃に関する知識と感度のレベルは高まっていますが、実際には、境界とネットワーク防御に重点を置いたセキュリティのビジョンが広まっているため、防止と検出のための最も効果的な対策に対する認識が不足しています私たちは毎日、境界のまさに概念がつかの間になったことを観察します。アイデンティティは新しい「境界」になりました。

セキュリティインシデント対応プロセスの欠如:多くの場合、セキュリティインシデントの管理プロセスは完全に存在しないか、サービスの復元のみに限定されますが、専用チームのコミュニケーションプロセスの定義、およびインシデントの潜在的な影響の分析が欠落しています。

ユニークなアカウント:同じユーザーでシステムを管理し、インターネットにアクセスし、メールを読む、つまり標準ユーザーに共通のアクティビティを実行し、資格情報を危険にさらす管理者に遭遇することは珍しくありません。 このようなシナリオでは、侵害されたWebサイトにアクセスしたり、間違った電子メールの添付ファイルを開いたりするだけで、企業インフラ全体を危険にさらすことになります。

パッチ管理の欠如:アプリケーションコンポーネントの更新は、多くの場合、基幹業務アプリケーションとの互換性の制約やサーバーシステムの更新により不可能になっています。

サポート対象外のシステム:いくつかの現実では、時代遅れのシステムの存在はまだ多数ありますti、もはや更新可能ではなく、そのハードウェア機能により、より近代的で安全なオペレーティングシステムへの切り替えの可能性がブロックされます。

グラフによると、状況は最善ではないようです。 評価活動を経て、企業は適切な対策を講じたと思います。 しかし、この点に関して、資格情報の盗難のリスクを減らすために最も効果的な活動は何ですか? この種の事故の影響をどのように制限できるでしょうか?

管理プロセスのコンテキストで尊重されると、このタイプのリスクを最小限に抑えるのに役立つ原則があります。「特権が少なく、セキュリティが侵害されている可能性のあるシステムで特権資格情報を公開することは避けてください」。

一般的に言えば、さまざまなレベルの特権(階層)に分けられたインフラストラクチャを考えると便利です。インフラストラクチャは、最高レベルが最も重要なユーザーとシステムに存在するか、ビジネスクリティカルな情報を含み、最低レベルはそれほど特権のないユーザーとシステムに存在します。 。 このモデルでは、より特権レベルの高いユーザー(レベル0)を使用して、より低いレベル(1または2)のシステムに接続することはできません。 同じ自然人が異なるレベルのシステムを管理する必要がある場合は、管理するレベルに固有の複数のユーザーを装備する必要があります。

一般的に言えば、さまざまなレベルの特権(階層)に分けられたインフラストラクチャを考えると便利です。インフラストラクチャは、最高レベルが最も重要なユーザーとシステムに存在するか、ビジネスクリティカルな情報を含み、最低レベルはそれほど特権のないユーザーとシステムに存在します。 。 このモデルでは、より特権レベルの高いユーザー(レベル0)を使用して、より低いレベル(1または2)のシステムに接続することはできません。 同じ自然人が異なるレベルのシステムを管理する必要がある場合は、管理するレベルに固有の複数のユーザーを装備する必要があります。

前の原則の結果は、特権ユーザーが管理アクティビティを実行するために使用するのと同じ場所から危険なアクティビティ(インターネットへのアクセスや電子メールの読み取りなど)を実行することを避ける必要があるということです。そうすることで、管理システムが侵害のリスクと特権資格情報の盗難の可能性。

したがって、管理は安全でおそらく専用のマシン(Privileged Admin Workstation-PAW)から実行され、危険なアクティビティは、非特権の資格情報のみが公開されるセカンダリシステムで実行されます。3.

0番目の重要な原則は、特権の低いシステムが特権の高いシステムに変更を加えることができないようにすることです。 たとえば、レベル1の監視システムに関連するサービスが実行されているレベル0のサーバー(最大特権)があり、サーバー上で管理アクティビティを実行できる場合、サーバーのセキュリティレベルを実質的に1から下げています。レベル0の資格情報を使用するサービスを実行しているクライアントがある場合、インフラストラクチャ全体のセキュリティレベルは、私が0レベルの資格情報が公開されている最も安全でないシステムのセキュリティに低下します。したがって、ポイントを特定することが不可欠です。特権資格情報が公開され、使用されている資格情報の特権レベルに基づいてシステムを論理的にセグメント化します。

上記のように、より堅牢なアーキテクチャを実装する場合は、次のツールとベストプラクティスも考慮する必要があります。

- 組み込みユーザーとサービスユーザー(PIM)のランダムなパスワードを定義できるツール4;

- ジャストインタイム-管理資格情報の有効性を経時的に制限する管理機能5;

- 管理対象システムの資格情報を公開しないリモート管理ツールおよびプロトコル。

- ネットワークをセグメント化し、重要度の異なるシステム間のアクセスを制限して、横方向の移動の可能性を制限します。

- オペレーティングシステムのコンポーネントとアプリケーション、特に攻撃に最もさらされているものの定期的な更新。

- システム管理者の数を最小限に抑え、管理活動を実行するための最小限の特権を割り当てる。

- ハードウェアおよびソフトウェアシステムに対する制約を排除する進化的なロードマップを定義するための「レガシー」アプリケーションの正しいプロファイリング。

- オペレーティングシステムの最新バージョンに存在する機能(オペレーティングシステムの基盤となる仮想環境での資格情報の分離、コードの整合性の検証、ホストからの仮想マシンの保護など)を使用してリスクを軽減する資格情報の盗難と敵対的なコードの実行。

- 資格情報の盗難を認識することを目的とした検出ツールの使用6;

- 多要素認証の使用7:ただし、以前の対策を伴わず、採用すべき唯一の解決策と見なしてはならない場合、この対策は資格情報の盗難に対する保護に関して有効性が限定的であることは注目に値します。

これらはすべて資格情報の盗難を防ぐのに役立ちますが、あなたが示したベストプラクティスを適用していない人はすでに問題を抱えている可能性があり、高度なAPTが適用される可能性があります。 このような場合、会社は攻撃を受けているかどうかを判断できるはずです。 特権ユーザーの資格情報の盗難に対する攻撃があるかどうかは理解できるのでしょうか。

資格情報の盗難は、攻撃のさまざまな段階で通常の認証プロセスと完全に同等の正当なツールとアクセス方法が使用され、攻撃の検出段階が非常に複雑になるため、特定するのが難しい攻撃の一種です。同じ。

原則として、これらの攻撃の識別には、認証アクティビティ中に追跡される動作と、たとえばユーザーのシステムから特権資格情報が使用されている場合などの異常な動作の分析が必要であると言えます。機密性の高いサーバーのリモート管理を行う最終的な。

したがって、セキュリティイベントの従来の分析に加えて、通常の動作のベースラインの定義と、次の戦略を使用して特定できる特定の「制御点」の特定による逸脱の検出をサポートする必要があります。 :

-最も価値のある資産を特定して優先順位を付ける

-相手のような理由

- どのシステムに到達したいですか?

- それらのシステムへの管理アクセス権を持つのは誰ですか?

- どのシステムを危険にさらすことで、これらの資格情報を取得できますか?

-これらの資産の通常の動作を特定する

-通常の行動からの逸脱について学ぶ:

- 資格情報が使用された場所

- いつ使用されましたか

- 新しいユーザーの作成

- 予期しないソフトウェアの実行

- 同じセッションから開始して、同じステーションから短時間で異なる特権ユーザーを使用する

定義された戦略の詳細が大きいほど、検出の複雑さが少なくなります。オペレーティングシステムによって追跡される監査イベント8 したがって、SIEM(セキュリティインシデントおよびイベント管理プラットフォーム)やSIEM(セキュリティインシデントおよびイベント管理プラットフォーム)などの社内にすでに存在するツールを再利用することによって、資格情報の盗難活動を実行する悪意のあるアクターの存在を特定するために効果的に使用できます。ログコレクター。

環境の複雑さが増すにつれて、このタイプの分析には適切で使いやすい自動化ツールが必要になることは明らかです。これらのツールは、誤検知の影響を最小限に抑え、以下の集計を通じて異常な動作を強調することができます。正常な動作に関連するデータ、および機械学習と分析アクティビティを通じて、正常性からの逸脱の識別。 ソリューションはこの分野で生まれ、ユーザーおよびエンティティ行動分析(UEBA)として分類されます。9、その目的は:

- セキュリティイベントの分析に費やす時間を最小限に抑える

- アラートの量を減らし、残りのアラートに正しい優先度を割り当てます

- 悪意のある俳優を特定する

これらの目的は、以下によって達成されます。

- さまざまなデータソースを使用したユーティリティおよびその他のエンティティの監視

- 機械学習技術による異常のプロファイリングと特定

- ユーティリティやその他のエンティティのアクティビティを評価して、高度な攻撃を特定する

このタイプのツールの導入により、最初のシステムの侵害から企業による攻撃の検出までの時間を大幅に短縮することで、企業の検出能力がどのように向上するかは理解できます。 現在、さまざまな独立した研究で報告されているものによると、約250日であり、場合によっては数年の時間です。

人工知能を使用して、より時間のかかる活動で男性、アナリスト、またはセキュリティの専門家を支援するという考えは、私の意見では、これが分析者またはセキュリティの専門家は以前よりもよく準備する必要があり、これが常に起こるとは限りません。 クラウドをリスク軽減ツールとして使用する可能性の代わりに、どう思いますか?

オンプレミスを維持する必要性を前提とする10 現在「商品」を表すすべてのサービス(SaaS)のさまざまなアプリケーション11)、サードパーティ(サービスプロバイダ)にサービスの管理、ひいてはセキュリティの責任を委任することにより、緩和要素としてクラウドを利用することができます。

イタリアの現場で実施された評価の結果に基づいて、クラウドで採用されたセキュリティ対策は、ほとんどのイタリア企業のセキュリティの平均レベルを改善できることが明らかです。 多要素認証の機能である資格情報の盗難と比較すると、機械学習手法を使用して攻撃を検出し、イベントを関連付けるためのツールに加えて、SaaSの場合は、アクティビティの実行をプロバイダーに委任できる可能性があります。システム更新。 このアクティビティは実際には最も重く、ローカルネットワーク管理者が常に持っているとは限らない、常に注意と知識が必要です。 一般的に、これは大規模な組織の中央データセンターでのサービスの集中化の基礎でもあります。この方法では、すべての人の利益のために最も経験豊富なスタッフが採用されます。

一般に、サービスプロバイダーがさまざまな標準や規制に準拠した高いセキュリティ標準を確保する必要があるということは、クラウドサービスによって提供されるセキュリティの最小レベルが、さまざまなITインフラストラクチャで見られる平均レベルよりもはるかに高いことを意味します。私たちの国の。 最終的に、クラウドは、セキュリティ上の理由から、オンプレミスで対処できない、または対処できない特定の脅威を軽減するために、セキュリティ担当者の武器の追加の武器を表すことができます。

Mauceliエンジニア、大規模な組織のCIOまたはCISOを支持して、あなたが提供した情報を簡潔にまとめる必要があるとしたら、どう思いますか?

要約すると、特権資格情報の盗難の防止と軽減は、セキュリティ担当者とCIOの優先事項のXNUMXつでなければなりません。

限られた価値のあるビジネスシステムが危険にさらされて、ビジネスインフラストラクチャが完全に侵害されるリスクが発生しないようにするための対策を講じる必要があります。

攻撃モードに関する詳細な調査と、最も効果的な防止策に関するガイドライン、アーキテクチャのレビュー、およびリスクを軽減するための新技術の紹介と、攻撃の検出の改善を目的としたソリューションの可用性これらは、効果的なリスク軽減戦略の実施をすぐに可能にする要因です。つまり、セクターの担当者は常に自身を更新する必要があり、投資は、達成しようとしている安全レベルに十分でなければなりません。

* インタビューは、クルーシットレポートで入手可能なデータに基づいています。カルロモーセリに加えて、著者はアンドレアピアッツァとルカベケリです。

カルロ・モーセリは 最高技術責任者-マイクロソフトイタリア

Email:carlomau@microsoft.com

Twitter:@carlo_mauceli

(写真と画像:Mauceli / web)

Note:

1 Pass-the-Hashおよびその他の資格情報の盗難v1の軽減 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...(pth)%20attacks%20and%20other%20credential%20theft%20techniques_english.pdf

2 Pass-the-Hashおよびその他の資格情報の盗難v2の軽減 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...

5 http://aka.ms/PAM; http://aka.ms/azurepim; http://aka.ms/jea

8 http://www.nsa.gov/ia/_files/app/Spotting_the_Adversary_with_Windows_Eve...

9 http://www.gartner.com/technology/reprints.do?id=1-2NVC37H&ct=150928&st=sb

10 オンプレミスソフトウェアとは、組織内の内部マシンへのソフトウェアのインストールと管理を意味します。

11 頭字語SaaSとは サービスとしてのソフトウェア.