最後の29月 共和国 これを起点とした記事を発表しました: 「COVID-19によって引き起こされた現在の健康と社会の危機は、公衆の健康を守るためにスマートワーキングを採用する自宅で働く人々の数の指数関数的な増加をもたらしました。 同時に、サイバーセキュリティリスクが増加しています。 これは主に19つの要因によるものです。 一方では、オフィス外でのワークステーションの再展開と仮想コラボレーションプラットフォームの使用の増加により、潜在的な攻撃の基盤が大幅に拡大します。 これは、ビジネスの継続性のために今日私たちが依存しているデジタルインフラストラクチャを脅かす可能性があります。 積極的に対処しないと、重要なインフラストラクチャや重要なサービスの提供を脅かす可能性さえあります。 一方、COVID-XNUMXの危機は、サイバー犯罪者に、フィッシングメールやその他の詐欺などの標的型攻撃の新しい機会を提供します。 これらの戦術は、明らかに自分の健康と安全を懸念しているため、人々が直面する最も脆弱な状況を利用することを目的としています。」

私が目撃している攻撃が影響を与えているとして有名な新聞が報じているものと私は半分同意します。大多数の場合、悲惨なことに、常に受けた弱点に苦しんでおり、これは、彼らが継続的なストレスにさらされているすべての弱点を示しています。

この点で、実際、最も使用されているプラットフォームのXNUMXつであり、適切に構成されていない場合、それらを使用したくない、または使用したくないすべての人にとって大きなリスクとなるデスクトップ仮想化プラットフォームのセキュリティ保護についてお話ししたいと思います。 文字通り捨てられたハードウェアとソフトウェアへの投資ポートフォリオに敬意を表して。

リモートデスクトップ導入のセキュリティガイド

の急速な増加 スマートな作業 過去XNUMX、XNUMXか月の間に、多くの企業は、インフラストラクチャとテクノロジーがリモート接続の増加にどのように対処できるかを理解するために急いでいます。 多くの企業は、ビジネスシステムやアプリケーションへのリモートアクセスを可能にする機能の改善を余儀なくされており、多くの場合、従業員が直接ログインできるリモートデスクトッププロトコルを使用したリモートアクセスに依存しています。ワークステーションとシステムに。

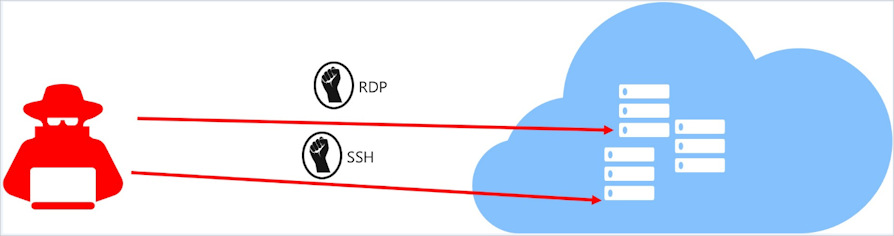

最近、ジョン・マザリー、の創設者 Shodan、インターネットに接続されたデバイスの世界初の検索エンジンは、インターネット経由でアクセス可能なポートについていくつかの分析を行い、そこからいくつかの重要な革新が生まれました。 特に、プロトコルの使用に関連して、従来のポートを介してアクセスできるシステムの数が増加しています。 リモートデスクトッププロトコル (RDP)およびRDPに使用されるよく知られた「代替」ポートを介して。 ジョンの研究には、RDPプロトコルの大量使用とインターネットへの露出を強調する効果があったと言えます。

リモートデスクトップサービスはシステムへのアクセスを可能にする簡単な方法ですが、リモートデスクトップを使用することが最終的なリモートアクセス戦略になる前に、潜在的なセキュリティの問題をいくつか考慮する必要があります。 これは、以前の記事(Parinacota eCyberの復元力)で報告されているように、攻撃者がプロトコルと関連サービスを悪用して、企業ネットワーク、インフラストラクチャ、システム、データを侵害しようとするためです。

したがって、リモートデスクトップの使用に関するセキュリティの考慮事項をいくつか作成し、RDPの使用に関するリスクを軽減するための戦略の一部である必要がある一連の要素に注意を集中する必要があります。まとめる:

- 公衆インターネット上のシステムへの直接アクセス。

- 公開されたシステムの脆弱性とパッチ管理。

- 最初の障害後の内部横方向の動き。

- 多要素認証(MFA)。

- セッションのセキュリティ。

- リモートアクセス制御と登録。

これらの考慮事項に関して、システムへのアクセスを許可するためのゲートウェイとしてのMicrosoftリモートデスクトップサービス(RDS)の使用を分析しました。 ゲートウェイはSecure Sockets Layer(SSL)を使用して通信を暗号化し、リモートデスクトッププロトコルサービスをホストしているシステムがインターネットに直接公開されないようにします。

企業がこれらのサービスを使用しているかどうかを識別するには、ファイアウォールでポリシーチェックを実行し、インターネットで公開されているアドレスと使用されているサービスをスキャンして、公開されているシステムを特定する必要があります。 ファイアウォールルールには、「リモートデスクトップ」または「ターミナルサービス」というラベルを付けることができます。 リモートデスクトップサービスのデフォルトポートはTCP 3389です。これは、RDPプロトコルで使用されるポートですが、デフォルトの構成が変更されている場合は、TCP 3388などの代替ポートを使用することもできます。

リモートデスクトップサービスは、セッションベースの仮想化、仮想デスクトップインフラストラクチャ(VDI)、またはこれらXNUMXつのサービスの組み合わせに使用できます。 Microsoftリモートデスクトップサービス(RDS)を使用すると、ローカル展開、クラウド展開、CitrixなどのさまざまなMicrosoftパートナーからのリモートサービスを保護できます。 RDSを使用してローカルシステムに接続すると、システムがインターネットに直接さらされることが少なくなり、セキュリティが向上します。

リモートデスクトップサービスは、セッションベースの仮想化、仮想デスクトップインフラストラクチャ(VDI)、またはこれらXNUMXつのサービスの組み合わせに使用できます。 Microsoftリモートデスクトップサービス(RDS)を使用すると、ローカル展開、クラウド展開、CitrixなどのさまざまなMicrosoftパートナーからのリモートサービスを保護できます。 RDSを使用してローカルシステムに接続すると、システムがインターネットに直接さらされることが少なくなり、セキュリティが向上します。

インフラストラクチャは、ニーズ、ネットワーク帯域幅の可用性、およびパフォーマンスに応じて、ローカル、クラウド、またはハイブリッドにすることができます。

仮想デスクトップの使用から生じるエクスペリエンスは、Microsoft Azureで利用可能なWindows仮想デスクトップサービスを利用することで改善できます。 クラウド環境を定義すると、管理が簡素化され、仮想アプリケーションとデスクトップの仮想化サービスを拡張する機能が提供されます。 Windows仮想デスクトップの使用は、ネットワーク帯域幅の可用性の向上に対応する必要があるローカルネットワーク接続に起因するパフォーマンスの問題を除いて、Azureプラットフォームに固有のセキュリティおよびコンプライアンス機能を利用します。

安全なリモート管理者アクセス

リモートデスクトップサービスは、従業員がリモートアクセスするためだけでなく、多くのシステム開発者や管理者も使用して、システム自体とクラウドおよびローカルアプリケーションを管理します。 RDPを介してサーバーおよびクラウドシステムへの管理アクセスを直接許可すると、リスクが発生します。これらの目的に使用されるアカウントは、通常、システム管理者アクセスを含む物理および論理システムおよびインフラストラクチャへのより高いアクセス権限を持っているためです.

この意味で、Microsoft Azureクラウドを使用すると、システム管理者はネットワークセキュリティグループとAzureポリシーを使用して安全にアクセスでき、JIT(ジャストインタイム)アクセス機能のおかげでサービスの安全なリモート管理が可能になります。 ).

JITアクセスは、以下の手段によりセキュリティを向上させます。

- 承認ワークフロー

- 自動アクセス削除

- 接続を許可するIPアドレスの制限

リスクアセスメント

リモートアクセスソリューションの選択と実装に関する考慮事項では、常に組織のセキュリティ要素とリスク選好度を考慮する必要があります。 リモートデスクトップサービスを使用すると、リモートワーカーがオフィスでの作業と同様のエクスペリエンスを実現できる優れた柔軟性が得られ、エンドポイント(たとえば、 '組織)。 同時に、これらの利点は、企業インフラストラクチャ(ネットワーク、システム、したがってデータ)に対する潜在的な脅威と比較する必要があります。 組織が使用するリモートアクセスの実装に関係なく、IDを保護し、攻撃対象領域を最小限に抑えるためのベストプラクティスを実装して、新しいリスクが発生しないようにすることが不可欠です。

画像:US Air National Guard / Microsoft