といえば ネット上での匿名性 と ダークウェブの閲覧 Tor はよく言われます。 一般的な想像では、Tor は、オンラインの匿名性を可能にするインターネット通信の方法と、「ダーク ネットワーク」にアクセスするためのツールの両方と見なされます。 したがって、いくつかの神話を明らかにする必要があります。

最初の実質的な違いは、 ダークウェブの閲覧 とは大きく異なります 覆面ブラウジング、「プライベートブラウジング」とも呼ばれ、すべてのブラウザでオプションとして提供されます。 多くの場合、それはいくつかの誤った信念の対象であるため、この違いを強調する必要があります。 シークレット ブラウジングには、ブラウジング履歴、Cookie、サイト データ、サイト モジュールに入力された情報を保存しないという利点がありますが、サーファーに本当の匿名性を保証するにはほど遠いです。.

インターネットサービスプロバイダーは、それぞれの場合にすべてのアクティビティを追跡し、IPアドレスを知っており、インターネットユーザーの場所を特定できます。

さらに、シークレットブラウジングでは、 ダークウェブ これは、私たちが閲覧する Web とは別の世界を表しています。

ディープウェブ e ダークウェブ 彼らはXNUMXつの異なる世界です

ダークウェブ e ディープウェブ それらは XNUMX つの非常に異なる世界であり、ある意味で互いに通信していません。 実際、私たちが普段どのように航海しているかを強調することは良いことです。 ディープウェブ これは、定義上、Google や Bing などの一般的な検索エンジンによってインデックスに登録されていない Web 上の一連のページを示します。 これには、新しいサイト、動的コンテンツの Web ページ、 ウェブソフトウェア、企業のプライベート サイト、ネットワーク ピアツーピア.

の反対 ディープウェブ と呼ばれ 表層ウェブ 代わりに、検索エンジンによってインデックス付けされたページで構成されます。 したがって、 深い e 表層ウェブ それらは同じコインの両面であり、最初はインデックスが作成されていないため、URL を知っている場合にのみアクセスできます。 考えてみよう ディープウェブ Facebookプロファイルのページ、およびHotmailボックスのWebページとのWebサイト クラウドサービスプロバイダー ここには、私たちのファイルが保存されているだけでなく、企業、政府、財務の内部使用のみを目的としたページがあり、ウェブ上には存在していますが、インデックスは作成されていません。 ウェブが氷山として表されているイメージは、表現された概念を効果的に示しています。

Il ダークウェブ 代わりに、それは Web のごく一部です。 それは独立したアクセスできない世界であり、それに依存しています ダークネット これは、特別な構成が必要なアクセスするクローズド ネットワークです。 主なもの ダークネット 以下のとおりです。

- Freenet、ほとんど使用されていません。

- I2P;

- Tor、Onion Router は、現在、これらのネットワークの中で最も有名で使用されています。

を参照することを指摘することが重要です。 ダークウェブ とは何の関係もありません 覆面ブラウジング ブラウザの。 実際、従来のブラウザでは、 ダークウェブ. を入力するには ダークウェブ 適切なツールが必要です。 最もよく知られ、使用されているブラウザは「Tor」です。これは、ブラウザをよりよく理解し、誤った神話を払拭するために説明しようとしています。 閲覧する ダークウェブ 違法行為に使用されない限り、違法ではありません.

Torの

La ダークネットトール 1998 年に米海軍が匿名性を保証するために開発した「オニオン ルーティング」技術を使用して作成されて以来存在しています。 2006年に公開され、同年に誕生 Torのプロジェクト Inc.は、米国を拠点とする非営利団体です。 インフラです ハードウェア 専用で構成されています それをホストします。 現在、Tor は、世界的に有名な暗号学者でセキュリティ技術者でもあるブルース・シュナイアーが率いており、そのブログは次のトピックを専門にしています。 サイバーセキュリティは、世界で最も有名で最も人気のあるもののXNUMXつです。 構成する組織 Torのプロジェクト とりわけ、米国国務省です 民主主義局、 人権 と 労働. したがって、私はそれがどのように明らかであると言うでしょう Torのプロジェクト 秘密結社やサイバー犯罪を目的とした協会ではありません。 ただし、サイトで読むことができるため、それからはほど遠い: 「追跡と監視から身を守ってください。 検閲を回避する」.

これらの理由から、Tor は主にジャーナリスト、政治活動家、および 内部告発 自分の意見を表明するために検閲や監視を回避する必要がある民主主義国ではない. 「悪人」にも使われているという事実は、その価値には影響しません。 間違いなくネットです ダークネット 最も人気があり、よく知られており、世界中で毎日750.000人以上のインターネットユーザーによって使用されています。

Torインフラ

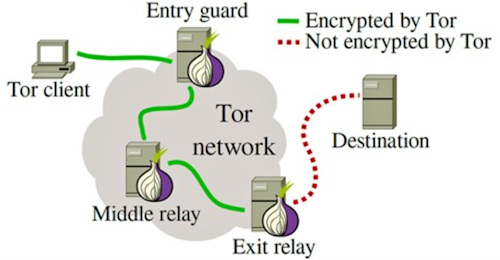

Torネットワークは数千で構成されています 世界中に散らばっています。 具体的には、6.000 から 8.000 の「リレー」と約 3.000 の「ブリッジ」の数について話しています。ほとんどすべてがボランティアによって管理されています。 ブラウジング データは、クライアントから しかし、トランジットは私を通過します リレー から動作するTor ルータ、したがって、「タマネギ」とまったく同じように、階層化された暗号化された仮想回線を作成します。 タマネギ.

このため、Tor ネットワークの URL には、従来の .com や .it ではなく .onion である TLD (トップ レベル ドメイン) があります。 Tor ブラウザを開いてブラウジングを開始すると、XNUMX つのノードがランダムに選択されてナビゲーション チェーンを形成します。

各ステップで通信は暗号化され、これはノードごとに行われます。 さらに、ネットワーク上の各ノードは前後のノードしか知らないため、開始クライアントを追跡することは困難です。 のXNUMX種類があります リレー Tor ナビゲーション システムで:

- ガード/ミドルリレー;

- リレーを終了します。

- ブリッジ。

前述したように、セキュリティ上の理由から、Tor トラフィックは少なくとも XNUMX つのトラフィックを通過します。 リレー 目的地に到着する前に。 XNUMXつ目は ガードリレー、XNUMX番目は 中間リレー トラフィックを受け取り、最終的にそれを出口リレー.

I リレー 中間、ガード、および中間は、Tor ネットワーク内でのみ表示され、出力リレーとは異なり、 リレー トラフィックのソースとして。 これは、 リレー 中間体は一般的に安全です。 私達はまたそれを持っているかもしれません 私たちの家の、したがって、Torインフラストラクチャのノードになります。 は リレー exitは、Torトラフィックが宛先に到達する前に通過する最後のノードです。

Webサイト、チャットサービス、電子メールプロバイダーなど、Torクライアントが接続するサービス。 Torユーザーの実際のIPアドレスではなく、出力リレーのIPアドレスが表示されます。 これは、トラフィックのソースとして解釈されるのは出力リレーの IP アドレスであることを意味します。.

Torネットワークのトポグラフィーはiで完成 ブリッジ. Torネットワークの構造が次のIPアドレスを提供することを知っておくことが重要です。 リレー Tor は公開されています。 したがって、政府や ISP がネットワークをブロックしたい場合は、これらのパブリック Tor ノードの IP アドレスをブラックリストに登録することで簡単にブロックできます。 このため、私は ブリッジ これは、Tor ネットワークの一部として公開リストに記載されていないノードであるため、政府や ISP がネットワーク全体をブロックすることをより困難にします。 THE ブリッジ すべての IP アドレスを定期的にブロックする国で、検閲を回避するための不可欠なツールです。 リレー Torは、中国、トルコ、イランなど、公的に上場しています。

実際、それらはエントリノードの代わりに使用され、通常は次のように呼ばれます。 特定の国の、Tor を使用していることを ISP に知られないようにするためです。

Torを介して使用するには ブリッジ 少なくともXNUMXつのアドレスを事前に知っておく必要があります ブリッジ. Torプロジェクト の IP アドレスを配布します。 ブリッジ ウェブサイトやメールなど、さまざまな手段で。

このようにして、攻撃者もこの情報を入手する可能性があることは明らかであり、このため、 Torのプロジェクト、最良のことは、他の国で、それを要求する人のために、それを維持している信頼できる人または組織を見つけることです。 ブリッジ 曇った「プライベート」。 この場合、 プライベート を意味します ブリッジ オプションで構成されています パブリッシュサーバー記述子 0. このオプションがないと、 Torのプロジェクト の存在を知ることになる. ブリッジ そして、彼は自分のアドレスを他の人に配布することができました.

の使用を設定できます。 ブリッジ Torブラウザのネットワーク構成から。

ようこそウィンドウが表示されたら、「+" ダイアログボックスの[追加設定]で[ネットワーク構成]を選択し、[Torブリッジまたはローカルプロキシの構成]オプションを選択します。

ようこそウィンドウが表示されたら、「+" ダイアログボックスの[追加設定]で[ネットワーク構成]を選択し、[Torブリッジまたはローカルプロキシの構成]オプションを選択します。

I ブリッジ それらは安定性が低く、他のエントリノードよりもパフォーマンスが低下する傾向があります。

Tor ネットワークは、サーバーと帯域幅を提供するボランティアに依存しています。 したがって、誰でも自分のコンピュータを利用して Tor ネットワークのリレーを作成することができます。 現在の Tor ネットワークは、それを使用する人の数が不足しているため、Tor はリレーの数を増やすために、より多くのボランティアを必要としています。 の管理 リレー Torは、サイトの専用ページで説明されているように Torのプロジェクト、あなたはそれを作ることによってTorネットワークを改善するのを助けることができます:

- より速く、その結果、より使いやすくなります。

- 攻撃に対してより堅牢です。

- 停止の場合により安定します。

- 複数のリレーを監視することは、いくつかを監視するよりも難しいため、ユーザーにとって安全です。

考慮すべき最後の側面がXNUMXつあります。それはさらに独特であり、無視できない問題を表しています。安全性は速度を犠牲にしてもたらされます。 説明したように、データフローが行わなければならない「ワールドツアー」は、ナビゲーションを遅くします。 したがって、ストリーミング、ファイル共有、または大規模なデータストリームを必要とするアクティビティにTorを使用することを考えないでください。

Tor はどれほど安全で匿名ですか?

理論的には、それは安全であり、それを使用する人の匿名性を保証する必要があります。 実際には、その本当の安全性については、十分に根拠のある疑念さえあります。 同じ Tor プロジェクト サイトのサポート ページで、「Tor を使用する場合、完全に匿名になりますか?」という質問に対して、次のような答えが返されます。 Torを使用している間だけでなく、オフラインでも匿名性を高めるために実施するいくつかのプラクティスがあります. Tor は、使用時にコンピュータのインターネット トラフィックのすべてを保護するわけではありません。 Tor は、正しく構成されたアプリケーションのみを保護するため、トラフィックを Tor 経由で渡すことができます。

そうは言っても、Tor は理論上は匿名ですが、実際には、トラフィックが安全な「オニオン」プロトコルを離れて復号化される「出口ノード」は、政府機関を含む誰でも確立できます。 出口ノードを管理する人は誰でも、そこを通過するトラフィックを読み取ることができます。

そして実際、残念ながら、16か月以上の間、 トラフィックを傍受して攻撃を実行するために Tor ネットワークに SSLストリッピング 仮想通貨が運営されているサイトにアクセスするユーザーへ。

2020年XNUMX月に始まった攻撃は、追加で構成されていました Tor ネットワークに接続し、それらを「出力リレー」としてマークします。 トラフィックはTorネットワークを出て、匿名化された後、パブリックインターネットに再び入ります。

これらの 彼らは暗号通貨のウェブサイトへのトラフィックを特定し、 SSLストリッピング、これは、トラフィックを暗号化されたHTTPS接続からプレーンテキストHTTPにダウングレードするように設計された攻撃の一種です。

最も可能性の高い仮説は、攻撃者がトラフィックをHTTPにダウングレードして、 独自の暗号通貨を使用して、個人的な利益のために取引をハイジャックします。

攻撃は新しいものではなく、 文書化 そして昨年 XNUMX 月に、セキュリティ研究者であり、Tor ノード オペレーターとして知られる人物によって最初に暴露されました。 ヌセヌ.

当時、研究者は、攻撃者が悪意のある Tor 出力リレーで Tor ネットワークを 23 回フラッディングすることに成功し、攻撃インフラストラクチャのピークを Tor ネットワーク全体の出力容量の約 XNUMX% にまで引き上げ、閉鎖したと述べています。以来 Torチーム.

しかし、一つで 新しい研究 最近公開され、共有されました 記録、ヌセヌ氏は、彼らの活動は公に暴露されたものの、脅威は継続しており、現在も続いていると述べた。

Nusenu によると、攻撃は 2021 年初めに 27 回、Tor ネットワーク全体の出力容量の 2021 分の XNUMX に達し、XNUMX 年 XNUMX 月に XNUMX% に達しました。

攻撃の第 XNUMX 波が検出され、最初の波と同じように、悪意のある Tor 出口リレーが Tor ネットワークから削除されましたが、攻撃インフラストラクチャが稼働し、Tor トラフィックを数週間または数か月間傍受する前ではありませんでした。

攻撃がXNUMX年以上機能した主な理由は、悪意のある攻撃者が悪意のある出力リレーを「少量」追加したため、ネットワーク内に隠れて、時間の経過とともに悪意のあるインフラストラクチャを構築したためです。

しかし、最新の攻撃は、Tor ネットワークの出力容量が 1.500 日あたり約 2.500 の出力リレーから XNUMX 以上に増加したため、すぐに発見されました。これは、誰も無視できない値です。

1.000以上が削除されましたが、 、Nusenuはまた、5年2021月4日の時点で、攻撃者はTorネットワークの全出力容量の6%からXNUMX%を制御しており、 SSLストリッピング まだ進行中です。

2020 年 XNUMX 月には、 Torのプロジェクト は、Web サイトの操作と Tor ブラウザのユーザーがこの種の攻撃から身を守る方法について、多くの推奨事項を発表しました。 Tor ブラウザを使用して仮想通貨または他の金融サイトにアクセスするユーザーは、サイトで提供されるアドバイスに従うことをお勧めします。

攻撃できないインフラストラクチャーがなく、記事で報告されているように、仮想通貨市場など、関心が高まっている分野への攻撃がますます狙われていることは明らかです。

要するに、誰も安全とは見なされません。 でも 覆面ブラウジング.