ヴェルカダ, トリトン, 植民地時代のパイプライン...これらはクイズゲームの不思議な言葉ではありませんが、デジタルと現実の境界と悪意のある人々の脅威からの保護の両方がますます曖昧になっている、私たちが直面している現実の鏡にすぎません。

OTまたはIoTとも呼ばれる産業用デバイスへのデジタル攻撃のシナリオはますます一般的になっています。 石油パイプラインや病院などの重要なインフラストラクチャについて話すと、プライバシー、ビジネス、さらには私たち一人一人の生活に重大な影響を及ぼします。

ヴェルカダ -2021年XNUMX月- 「ハッカーのグループは、シリコンバレーのスタートアップであるVerkada Inc.が収集した大量のセキュリティカメラデータを侵害し、病院、企業、警察、刑務所、学校内の150.000万台の監視カメラからのライブフィードにアクセスしたと主張しています。」

トリトン -2017年と2019年- 「ハッカーはTritonマルウェアを使用して、産業用プラントとシステムをブロックします。マルウェアは、産業用システムと重要なインフラストラクチャを標的にするように設計されています。」

植民地時代のパイプライン -2021年XNUMX月- 「米国で最大のガスパイプラインをブロックし、東海岸全体で不足を引き起こしたハッキングは、単一の侵害されたパスワードの結果でした。 ハッカーは、仮想プライベートネットワークアカウントを介してコロニアルパイプライン社のネットワークに侵入しました。これにより、従業員は会社のコンピュータネットワークにリモートアクセスできました。 アカウントは攻撃の時点では使用されていませんでしたが、コロニアルのネットワークへのアクセスには引き続き使用できました。」

これに関連して、「ゼロトラスト」、「運用継続性」、「産業用デバイス保護」などの概念がITおよびサイバーセキュリティの世界でますます確立されることを期待しています。 ただし、物理的およびデジタル的に隔離された建物で、平均30/40年のサービスを提供することが多い産業用デバイスを保護する方法を企業に説明することは必ずしも容易ではありません。.

この記事では、このシナリオへの洞察を開き、産業用デバイスの保護ロジック(多くの場合、 オペレーショナルテクノロジー -OT、または最新のデバイス モノのインターネット -IoT)は、私たちのほとんどが知っているITの世界に属するデバイスの古典的なロジックと交差する可能性があり、次のような概念を適用することがどのように可能であるかを強調しています。 ゼロトラスト 世界にも レガシー 工業用のもののように。

どのデバイスですか?

まず、私たちが何を意味するのかを定義しましょう OT / IoTデバイス、簡単にするために次の命名法を使用します。

言うまでもなく、たとえば製造業の世界で運用されている現実では、おそらく産業分野(OT)でデバイスが普及しているため、XNUMXつの非常に特殊なエコシステムを見つけることができます。

- TCP / IP、HTTPSなどのプロトコルを使用し、多要素認証(MFA)などの基本的なID保護の概念が適用されている(または少なくとも適用する必要がある)、スパム/フィッシングメールを使用する5〜10年のハードウェアを備えたIT環境保護、マルウェア対策保護など。

- 厳密に特定のプロトコルを使用し、セキュリティロジックとして純粋に「分離」基準を使用する、ハードウェアの日付が自由に設定されたOT環境。

- 独自の容量を拡張するために両方を使用するクラウド環境 オンプレミスデータセンター (サイトで保持および制御されるサーバーのグループ、ed)アプリケーション/サービスと、スケーラビリティ、時間、または単にコストの両方の理由から、開始する方が効率的です。 .

OTデバイス

この記事の注意をXNUMX番目のポイントであるOT環境に集中させましょう。 私たちは一般的に、レガシー(古い)OTデバイスと産業用IoT、新しいフットプリントデバイスを見つけます:これらは物理的な機器を制御します-したがって、暖房、換気、空調(HVAC)システムなどの一般的な技術-および生産部門の特定の機器-すなわち石油ガス設備、ユーティリティ、輸送、市民インフラなど。

これらのOTシステムは、多くの場合、IT環境によって監視され、物理的なビジネス運用に関するビジネス分析やその他の洞察を提供します。 ITプラットフォームと基盤となるIPネットワークはITに似ていますが、OT環境はいくつかの点で異なります。

- 偶発的な事象を防止または低減するために設計された一連の対策とツールは、主要な安全項目OT(安全)です。 これは、ITシステム(セキュリティ)に損害を与えることを目的として正確に編成された、進行中の脅威に対応する一連のアクションとツールに焦点を当てているITの世界とはまったく対照的です。 この違いは、OTシステムの障害が直接、身体的危害または死亡を引き起こす可能性があるという事実によるものです。たとえば、重機またはその近くで作業している従業員。 製品を使用/消費している顧客、物理的な施設の近くに住んでいる/働いている市民など。

- OTハードウェア/ソフトウェアはITシステムよりもはるかに古いとすでに予想していたため、物理的な機器の運用ライフサイクルは通常のITシステムよりもはるかに長くなります(多くの場合、最大10倍長くなります)。 電子制御システムに近代化された50年前の機器を見つけることは珍しいことではありません。

- OTシステムのセキュリティアプローチはITの世界とは異なります。これは、これらのシステムが最新の脅威やプロトコルを念頭に置いて構築されていないことが多いためです(また、「寿命の終わり」までソフトウェアサイクルに依存することがよくあります)。 ソフトウェアパッチなどの確立されたITセキュリティのベストプラクティスの多くは、OT環境では実用的でないか、完全に効果がなく、選択的に適用されたとしても、セキュリティ効果は限られています。

さまざまなロジックを実装できるOTデバイスの「分離」基準について説明しました。

- ハードバウンダリ:トラフィックの完全な切断、多くの場合物理的に切断されたデバイス(「エアギャップ」)。

- ソフト境界-ファイアウォールまたは他のネットワークトラフィックフィルターに基づいており、他のセキュリティ境界と同様に、ソフト境界では、長期間にわたって効果を維持するために監視と保守が必要です。 残念ながら、セキュリティを変更管理に統合し、異常を綿密に監視し、変更を継続的にチェックし、攻撃シミュレーションで境界をテストするなど、人/プロセス/テクノロジーの包括的なアプローチなしに、組織がトラフィックをブロックするファイアウォールルールを設定するケースが多く見られます。

- 内部セグメンテーション:攻撃に対する追加の障害として、OTシステムのグループを相互に分離します。 この方法では、通信/トラフィックモデルがこのアプローチと互換性があり、制御と例外管理の両方に向けた継続的なメンテナンスが必要です。

これらのセキュリティ慣行は、OTシステムの古さのために静的な構成とネットワーク制御によって制約されていますが、ゼロトラストの原則をうまく適用しています。

産業環境と「外の世界」

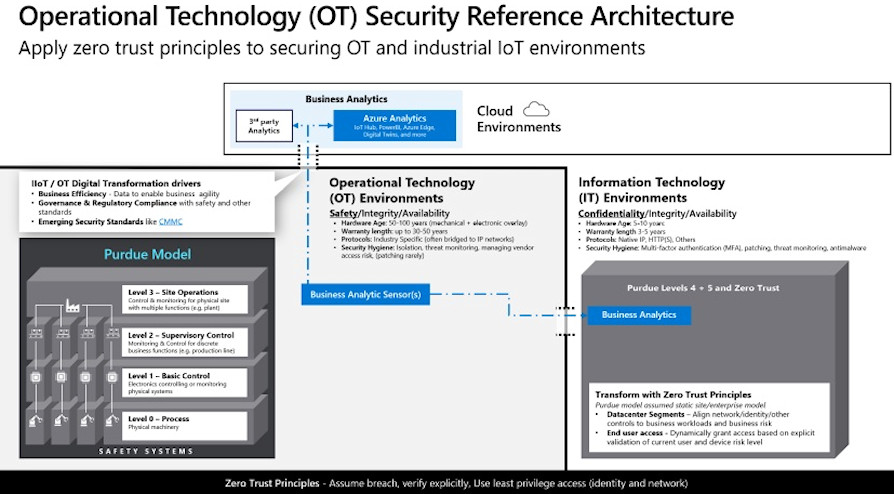

1990年以来、Purdue Enterprise Reference Architecture(PERA)、別名Purdue Modelは、ビジネスおよび産業用制御システム(ICS)のセキュリティ対策とネットワーク機能の組織化と分離の標準モデルであり、次の運用レベルを示しています。

- レベル0-物理プロセス-実際の物理プロセスを定義します。

- レベル1-スマートデバイス-物理プロセスの検出と操作(プロセスセンサー、アナライザー、アクチュエーター、および関連する計装)

- レベル2-制御システム-物理プロセスの監視、監視、および制御(リアルタイムの制御とソフトウェア、DCS、ヒューマンマシンインターフェイス(HMI)、監視制御およびデータ取得ソフトウェア(SCADA))。

- レベル3-生産オペレーティングシステム-目的の製品を生産するための生産ワークフローの管理。 バッチ管理; 生産実行および運用管理システム(MES / MOMS); 実験室、メンテナンス、施設のパフォーマンス管理システム。 履歴データおよび関連するミドルウェア。

- レベル4-会社のロジスティックシステム-生産業務に関連する活動の管理。 たとえば、ERPがメインシステムです。 工場の基本的な製造スケジュール、材料の使用、出荷、および在庫レベルを確立します。

PURDUEモデルの定義以降、レベル0〜3(OT環境)は、残りのアーキテクチャ、つまりレベル4と比べてほとんど変化していません。これは、ゼロトラストの原則とモバイルおよびクラウドテクノロジーの出現のおかげで、より現代的なアプローチを反映しています。 。

デジタルトランスフォーメーション、いわゆるインダストリー4.0の出現により、ビジネスの側面をより効率的にすることを目的とした分析が必要になりました。つまり、増え続ける本番データとITの世界およびクラウドの世界との相関関係を高めることです。 専用サービスと利用可能なコンピューティングパワーを備えたOT / IoTデバイスからのデータ収集のおかげで、クラウドアプローチにより、予測および処方分析ロジックの適用が可能になりました。

しかし、最初に見たように、サイバーセキュリティ攻撃はIT、IoT、OT環境にますます拡大しており、インシデント対応プロセス(および防止戦略)を統合アプローチに収束させる必要があります。それぞれの能力と限界。

したがって、これらのますます多様化する攻撃に立ち向かうための有用な武器は、OT / IoT保護ソリューションを採用することにあります。

産業の世界には複数の保護ソリューションがあります。つまり、OT / IoTデバイスであり、その一部はパッシブモニタリングまたはネットワーク検出および応答(NDR)と呼ばれるネットワークレベルのアプローチに基づいています。これは産業ネットワークに影響を与えません。スイッチのSPANポートに接続するオンプレミスネットワークセンサー(物理または仮想アプライアンス)が実装されています。 このセンサーは、動作分析とIoT / OT固有の脅威インテリジェンスを使用して、デバイスのパフォーマンスに影響を与えることなく、異常または不正なアクティビティを識別します。

ソリューションの個々の機能に関係なく、これらはXNUMXつの基本的な特性です。

- OT / IoTデバイスの資産管理の可能性:多くの場合、企業はその中のすべてのデバイスを認識していません。 これらのソリューションの最初の目標は、すべてのIoT / OT資産の完全なインベントリを作成し、独自の産業用プロトコルを分析し、ネットワークトポロジと通信パスを表示し、機器の詳細(メーカー、デバイスタイプ、シリアル番号、ファームウェアレベル、バックプレーンレイアウト)を特定することです。

- デバイスの脆弱性を特定します:パッチの欠落、ポートのオープン、許可されていないアプリケーション、許可されていない接続。 デバイス構成、コントローラーロジック、およびファームウェアの変更を検出します。

- IoT / OT互換の脅威に関する行動分析と人工知能を使用して、異常または不正なアクティビティを検出します。たとえば、不正なリモートアクセスや、不正または侵害されたデバイスを即座に検出します。 トラフィックを時系列で分析し、ゼロデイマルウェアなどの脅威をキャッチするか、パケットキャプチャ(PCAP)を調べてより詳細な分析を行います。

- 全体的なビジョンに到達するには、これらのアラートと脅威をセキュリティオペレーションセンター(SOC)によって監視されているSIEM / SOARに報告できる必要があります。 他のサービスチケットツールとのより高い相互運用性と、潜在的な脅威に対するセキュリティアナリストの認識および修復時間(MTTA、MTTR)の短縮の両方を保証します。

ゼロトラストロジックをOT / IoT環境に適用することは可能ですか? 絶対にそうです。それは、私たちが提供している保護の全体的なビジョンの基本的なポイントです。

これは、産業環境においても、堅実なガイドラインを維持することが不可欠であるためです。

デバイスを認証するための強力なID-あらゆる種類の企業デバイスを登録し、脆弱性と安全でないパスワードを評価し、可能な場合はパスワードなしの認証を使用し、特権の少ないアクセスを提供して、攻撃の影響とそれがもたらす可能性のある関連する損害を減らします。

デバイスの状態-不正アクセスをブロックしたり、さまざまな理由で修復が必要なデバイスを特定したり、脅威をプロアクティブに監視して異常な動作を特定したりします。

一元化された構成と堅牢な更新メカニズムを使用して、デバイスが最新で適切に修復されていることを確認します。

IoTデバイスの分野での攻撃について考えることは、空想科学小説のように思えたり、日常生活からかけ離れているように見えることもありますが、最初に述べた攻撃は、私たちの考えを変えるための良い出発点です。どんな仕事の文脈でも起こり得ることからそれほど遠くない例:

結論

企業は、ITシステムに同じ厳密さを適用してIoTシステムとOTシステムのセキュリティを評価することが不可欠です。たとえば、PCは通常、更新された証明書を持っている必要がありますが、IoTデバイスは、多くの場合、工場の事前定義されたパスワードで配布され、保持されますその構成で何十年もの間。

一連の攻撃において、人間のつながりが確かに最も弱いつながりであり、ここで「訓練/教育」が最初に開始する必要のある実際の活動である場合、ある点からの連鎖の安全性もまた真実です。技術的な観点からは、残念ながら、OTの世界ではほとんど常に存在する最も弱い要素に依存します。

テクノロジーは私たちを助け、サポートするためにここにありますが、何よりも、潜在的な攻撃の後で、起こりうる影響を減らし、生産および/またはビジネスの継続性の迅速な再開を可能にするために、前述の脅威に直面できなければなりません。

この目的のために、攻撃者はルールなしで、デバイス、ID、ネットワークなどの境界なしで行動するため、単一の機能以上に、これらのソリューションで取得できる統合が重要です。

自分自身を守る唯一の方法は、分析、検出、および 改善.

リファレンス