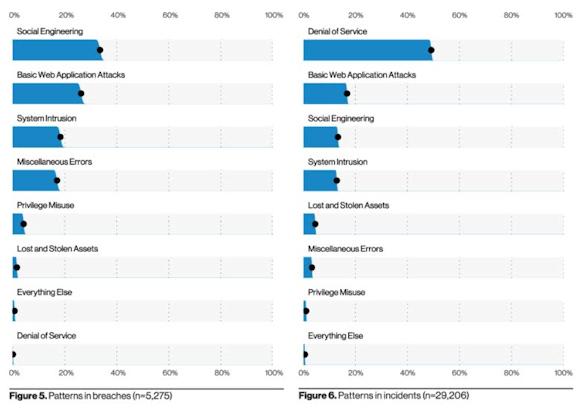

Verizon が 2021 月に発表した XNUMX 年の DBIR (データ侵害調査報告書) 文書では、事故と調査の分析が行われています。 データ侵害 コンピューターサイエンスの困難な一年が終わったばかりです。

事故とデータ損失の原因について特定されたさまざまな証拠の中で、両方のカテゴリーでの再発と、 順位表での位置 – 重要性の第 XNUMX 位は、Web アプリケーションに対する攻撃です。

企業のデジタル変革とパンデミックの緊急事態の組み合わせは重要な変化を特徴づけており、最近では個人および職業上の生産性の大部分において Web アプリケーションの使用が大幅に拡大しています。

一方で、大いに推奨されなくなった「在宅勤務」は実際に優れた解決策であることが判明し、そうでなければ企業の経営に大きな影響を与えていたであろう惨状を軽減するのに役立ちました。

既知のインフラストラクチャおよび運用上の問題にもかかわらず、マネージャーと従業員の両方が顕著な創造性を発揮している企業。

一方で、攻撃対象領域が急激に増加し、その結果として侵害のリスクが増大しています。

Open Web Application Security Project (OWASP) コンソーシアムは次のことを維持しています。 深刻な脆弱性の 10 のカテゴリのリスト セキュリティ チームが制御に介入できるようにするために、Web アプリケーション上で。

問題は依然として注意が欠如していることにある。予防的なデジタル衛生 また、アプリケーションがインターネット上で公開される場合にのみ適用される制御が適用されるため、正規のユーザーだけでなく、残念ながらサイバー犯罪者の両方もアクセスできます。

Web アプリケーションの脆弱性のもう XNUMX つの原因は、脆弱性の存在についてチェックが実行される間隔が非常に広いこと (場合によっては XNUMX か月以上に及ぶこともあります) にあります。

それに向けて企業や組織の成熟度を高める必要がある デジタル衛生の欠如、よく言われるアクションで、 シフトレフトセキュリティ.

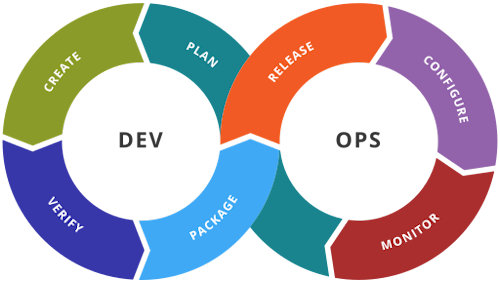

このアイデアをよりよく理解するには、継続的インテグレーション、継続的デリバリー/デプロイメント (CI/CD) を提供するアジャイル手法の指示に従って、Web アプリケーションが開発、検証され、最終的に公開されるプロセスを分析する必要があります。

継続的インテグレーションと実装の運用フローは、数学的無限の形を思い起こさせるサイクルとして表されることが多く、開発チーム (Dev) と運用管理チーム (Ops) の間の緊密な連携を示す DevOps という用語で要約されることがよくあります。

この時点での重要な問題は、アプリケーションが誰にでも見えてアクセスできる場合に、脆弱性、したがって潜在的な攻撃ベクトルが発見されるのを防ぐために、どこにセキュリティ制御を挿入するかということです。

これが「シフトレフトセキュリティ」の背後にある考え方です。

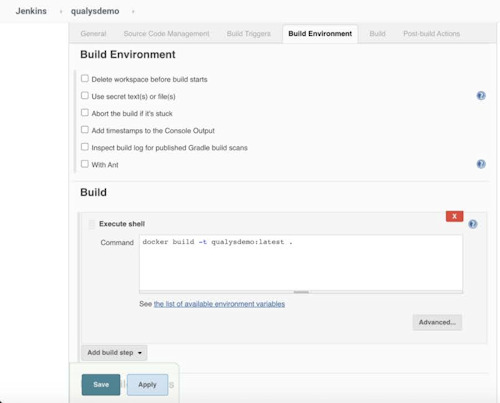

組織が DevOps パラダイムを実装する場合、そのプロセスには多くの場合、サイクルのさまざまなフェーズ間の移行を容易にするソフトウェア プラットフォームの導入が含まれます。

これらのプラットフォームの例には、Jenkins、Bamboo、TeamCity などがあります。

使用されるロジックは、集中リポジトリ (GitHub など) からのコードの取得、アプリケーションをコンパイルするための命令の実行 (フェーズの段階) など、さまざまな瞬間を管理するために提供されます。 ビルド)、フェーズの前または後にアクションを実行します ビルド (例: WIP を別の環境に転送するか、コンパイルを実行します)。

使用されるロジックは、集中リポジトリ (GitHub など) からのコードの取得、アプリケーションをコンパイルするための命令の実行 (フェーズの段階) など、さまざまな瞬間を管理するために提供されます。 ビルド)、フェーズの前または後にアクションを実行します ビルド (例: WIP を別の環境に転送するか、コンパイルを実行します)。

これらのプラットフォームのほとんどはオープンな方法で構造化されており、プラットフォームが提供する基本機能を拡張できるソフトウェア プラグインをサポートしています。

これらのプラグインのおかげで、自動セキュリティ チェックを統合して、あるフェーズと次のフェーズの間の通路に介入することができます。

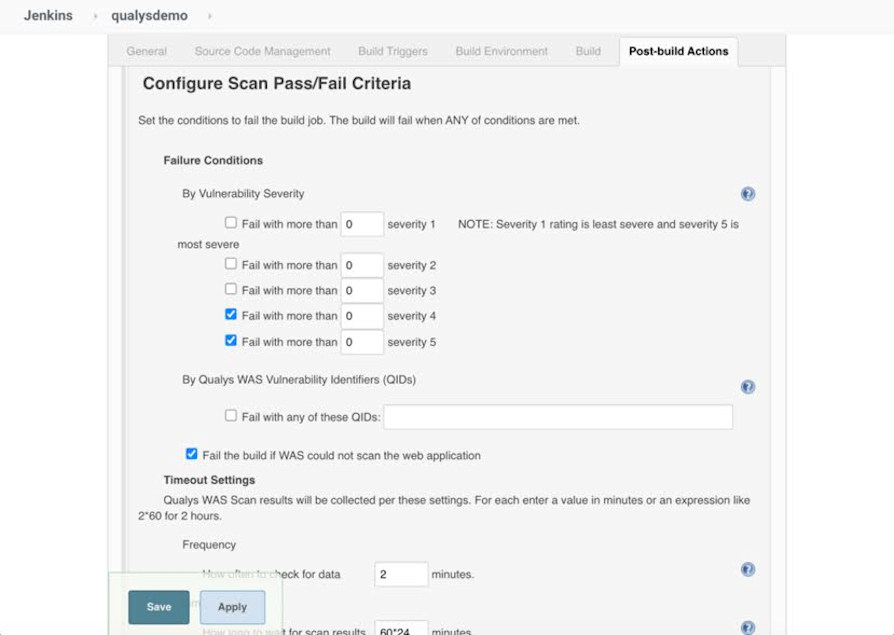

使用するプラグインによっては、セキュリティ基準を設定することも可能です。 ビルド 成功またはエラーで終了する可能性があります (下部の画像)。

たとえば、ソフトウェアの脆弱性が存在する場合、特定の数値しきい値または重大度を超えると、次のように定義します。 パイプライン 他のプラグイン構成オプションを使用すると、開発者が自律的に問題を解決できるように、エラーやセキュリティの問題を直接画面上に公開して開発者に表示することができます。

このようにして、セキュリティ制御はますますオリジンに向けて移行され、最終的に運用環境に移行する際のアプリケーションの回復力の向上が保証され、サイバー攻撃のリスクが軽減されます。

のテクニック 「左にシフト」 これは、Web アプリケーションの制作パイプラインに影響を与えるだけでなく、アプリケーション コンテナー、クラウド リソースの形成、サーバーとクライアントのイメージ、インフラストラクチャなどの分野で同じレベルの俊敏性を実装するために採用されることもよくあります。

これは本質的に、機敏性、運用速度、セキュリティ管理の有効性を効率的に組み合わせる、組織のセキュリティ プログラムの成熟度の向上です。

画像: Verizon DBIR 2021 / ウェブ