「サイバーセキュリティは難しい(おそらく不可能ですら)が、あなたが成功したことを少しの間想像してみてください。 強力な暗号化が必要に応じて適用され、セキュリティプロトコルはその機能を完璧に実行します。 信頼できるハードウェアと信頼できるソフトウェアの両方を自由に使用できます。 私たちが運営しているネットワークも完全に安全です。 素晴らしい!

残念ながら、これはまだ十分ではありません。 この素晴らしいシステムは、ユーザーの参加によってのみ有用なことを何でも行うことができます。

人々はしばしばセキュリティ対策のシステムの弱点であり、彼らを絶えず無効にするのは彼らです。

セキュリティの面では、数学は完璧で、コンピューターは脆弱で、ネットワークは悪く、人々はただ嫌なだけです。」

(引用: "Secrets and Lies:Digital Security in a Networked World"、by Bruce Schneier)

情報は企業の最も重要な資産のXNUMXつです.

情報は会社の企業秘密を構成する場合があります。たとえば、既存の状況または考えられる状況では、収益の増加、不当な費用の回避、商品、作品、サービスの市場での支配的な地位の維持、またはその他の商業的利益の提供に役立つ場合があります。会社。 したがって、そのような情報は保護する必要があります。

人々は仕事のためにどの会社にでも移動する可能性があるため、人的要因の影響は必然的に組織のすべてのプロセスに発生します。 機密情報を保護するプロセスを含みます。

セキュリティ体制の違反に関連する人間の行動は、意図的と非意図的のXNUMXつの大きなカテゴリに分類できます。

意図的な行動には、 盗難 従業員からの情報の 変更 情報または彼らのもの 破壊 (妨害)。 後者は極端なケースであり、警察機関を巻き込んで遡及的に対処する必要があります。

あたり 意図しない行動 たとえば、ストレージメディアの損失、過失によるデータの破壊または損傷を意味します。 この場合の人は、彼の行動が営業秘密制度の違反につながることに気づいていません。

同じことが、間違った人々の利益のために実行される非自発的な行動にも当てはまります。これは、いわゆる「ソーシャルエンジニアリング」技術によってだまされることがよくあります。

多くの場合、従業員は自分の行動が営業秘密制度の違反を伴う可能性があることに気づいていませんが、同時に、彼に尋ねる人々は彼が制度に違反していることを明確に知っています。

ソーシャルエンジニアリング技術

すべてのソーシャルエンジニアリング手法は、人間の意思決定の特性に基づいています。

ソーシャルエンジニアリングにはさまざまな手法と種類があります。

- プリテキスト 所定の台本(口実)に従って練り上げられた行動です。 したがって、ターゲット(被害者)は特定の情報を提供するか、特定のアクションを実行する必要があります。 このタイプの攻撃は通常、電話で使用されます。 多くの場合、この手法には単純な嘘しか含まれず、信頼性を確保するために、いくつかの予備調査(たとえば、パーソナライズ:従業員の名前、役職、および取り組んでいるプロジェクトの名前を見つける)が必要です。ターゲットに自分自身を提示します。

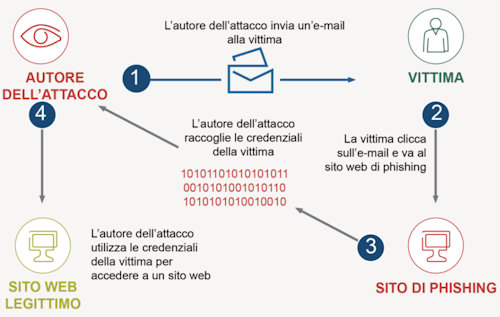

- フィッシング詐欺:機密情報を不正に取得することを目的とした手法。 通常、攻撃者は、銀行または決済システムからの公式の手紙から偽造された電子メールをターゲットに送信し、特定の情報の「検証」または特定のアクションの実行を要求します。 この手紙には通常、公式のWebページを模倣した、ロゴと会社のコンテンツを含む偽のWebページへのリンクが含まれ、自宅の住所からクレジットカードのPINまで機密情報を入力する必要があるフォームが含まれています。

- トロイアン馬:このテクニックは、ターゲットの好奇心や欲望を利用します。 攻撃者は、主要なウイルス対策の更新または従業員に対する新しい危険な証拠を含む添付ファイルを含む電子メールを送信します。 この手法は、ユーザーがやみくもに添付ファイルをクリックする限り有効です。

- ロードアップル:この攻撃方法はトロイの木馬の適応であり、物理的なサポートの使用で構成されています。 攻撃者は、実際には、サポートが簡単に見つかる場所(廊下、エレベーター、駐車場)にCDまたはメモリカードを置くことができます。 車両は将校として鍛造され、好奇心をかき立てるために設計された署名が付いています。

例:攻撃者は、会社のロゴと標的の会社の公式Webサイトへのリンクが記載されたCDを投げて、「2010年第XNUMX四半期の役員給与」というラベルを付けることができます。 ディスクはエレベーターの床またはホールに置いておくことができます。 従業員は、好奇心を満たすために、無意識のうちにディスクを取り出してコンピューターに挿入する場合があります。

- クイズプロ:攻撃者は会社から乱数を呼び出して、技術的な問題があるかどうかを尋ねるテクニカルサポートの従業員として自分自身を提示することができます。 存在する場合、「修正」プロセスで、ターゲットは攻撃者が悪意のあるソフトウェアを起動できるようにするコマンドを入力します。

- リバースソーシャルエンジニアリング.

の目標 ソーシャルリバースエンジニアリング それは、ターゲットを「助け」のために攻撃者に向かわせることです。 これを行うために、攻撃者は次の手法を使用できます。

破壊活動:被害者のコンピュータに可逆的な問題を引き起こします。

広告:攻撃者は、「コンピュータに問題がある場合は、この番号に電話してください」などのアナウンスで被害者を滑らせます(これは主に出張や休暇中の従業員に影響します)。

ただし、私たちのイメージや日常生活を危険にさらす可能性のある、詐欺や機密データの盗難の割合を制限することはできます。

ソーシャルエンジニアリングに対する最も基本的な防御は、教育によるものです。 警告された人は誰でも武装しているからです。 そして、無知は、順番に、責任を免除されません。 会社の全従業員は、情報開示の危険性とそれを防ぐ方法を認識する必要があります。

さらに、会社の従業員は、一般的な対話者と話す方法とトピック、対話者の正確な認証のために彼から取得する必要のある情報について明確な指示を持っている必要があります。

役立つ可能性のあるいくつかのルールは次のとおりです。

役立つ可能性のあるいくつかのルールは次のとおりです。

1.すべて password ユーザーは会社が所有しています。 採用当日に全社員に、提供されたパスワードはインターネットサイトでの認証など、他の目的には使用できないことを説明する必要があります(人がすべてを監視するのは難しいことが知られています)パスワードとアクセスコードがあるため、さまざまな状況で同じパスワードを頻繁に使用します)。

この脆弱性をソーシャルエンジニアリングでどのように悪用できますか? 会社の従業員が被害者であると仮定します フィッシング詐欺。 その結果、特定のWebサイトのパスワードが第三者に知られるようになりました。 このパスワードが会社で使用されているものと一致する場合、会社に潜在的なセキュリティ上の脅威があります。

原則として、会社の従業員が被害者になる必要すらありません。 フィッシング詐欺。 アクセスしたサイトで必要なレベルのセキュリティが守られるという保証はありません。 したがって、常に潜在的な脅威があります。

2.すべてのスタッフはiに対処する方法について教育されるべきです 訪問者。 訪問者とその仲間の身元を確認するには、明確なルールが必要です。 訪問者は常に会社の誰かを同伴する必要があります。 会社の従業員が一人で建物をさまよっている訪問者に遭遇した場合、彼は訪問者が建物のこの部分でどのような目的を持っていたか、そして彼の護衛がどこにいるかを正しく知るために必要な指示を持っている必要があります。

3.正しいためのルールがあるはずです 開示 電話や直接の必要な情報と、何かを要求している人が会社の実際の従業員であるかどうかを確認する手順のみ。 ほとんどの情報が、会社の従業員との直接通信中に攻撃者によって取得されることは周知の事実です。 また、大企業では従業員がお互いを知らない可能性があるため、攻撃者は助けを必要としている従業員のふりをしやすいことも考慮する必要があります。

説明されているすべての措置は実施するのに十分簡単ですが、ほとんどの従業員はこれらの措置と非開示義務に署名するときに割り当てられた責任のレベルを忘れています。

そのため、会社は技術的な手段で情報セキュリティを確保するために莫大な財源を費やしています。残念ながら、従業員がソーシャルエンジニアを阻止する対策を講じず、セキュリティサービスが会社の担当者を定期的にチェックしない場合、簡単に回避できます。

画像:Pluribus One / web