La ステガノグラフィー これは、あらゆる伝送手段を通じて情報を暗号化するための秘密のメカニズムです。 正式に用語集に掲載されたのは XNUMX 世紀末でしたが、その使用は古代ギリシャから知られていました。

エンコーディングと伝送メディアの両方が 秘密つまり、秘密通信を行うつもりの当事者のみに知られています。 そこには ステガノグラフィー したがって、スパイ活動、サイバー犯罪、官民のプライバシー侵害などの高度なシナリオで使用できる秘密の通信チャネルを作成するための理想的なツールとして機能します。

La ステガノグラフィー とは異なり 暗号学、情報のエンコードと送信手段は一般に知られています (たとえば、この記事をホストしているサイトで使用されている HTTPS プロトコルを考えてください)。 この場合、情報のプライバシーはコーディングメカニズムによって保証されるため、(非常に)困難になります。1 暗号化/復号化キーと呼ばれる追加情報を知らずに情報を送信/抽出すること。 これらのキーは、通信を許可された当事者 (たとえば、ブラウザーや当社の Web サーバー) のみに知られています。

分析プロセス ステガノグラフィー ステガナリシスとしても知られています。 まず、このプロセスの目的は、次のようなものの存在を検出することです。 ステガノグラフィー XNUMX つまたは複数の送信手段を使用し、XNUMX 番目のインスタンスでのみ、隠しメッセージの抽出を続行できます。

ステガノグラフィー技術の有効性は、悪意のある敵が使用するステガノグラフィー技術の洗練度と「個人化」の程度に厳密に依存します。

対処する最も簡単なケースは、 ステガノグラフィー これは「既製の」ツールを使用して実行されます。 このケースは、対戦相手の知識が低い (またはまったくない) ことを反映しています。 ステガノグラフィー、他者によって実装され利用可能になったツールを単に使用するものです。コンピュータ セキュリティでは、このような敵対者をよく指します。 スクリプトキディ.

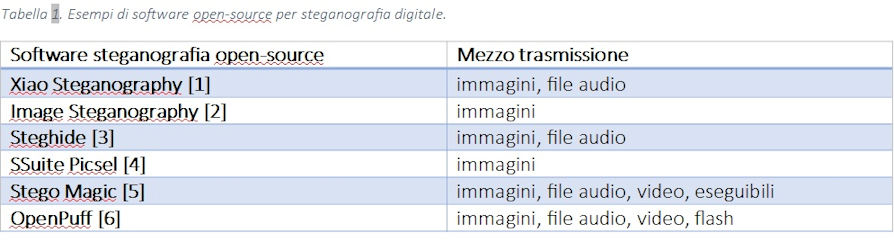

デジタル分野では、それを実現するソフトウェアが数多くあります。 ステガノグラフィー これらのほとんどは暗号化技術を組み合わせています。 この表は、両方の技術を採用したオープンソース ソフトウェアの例を示しています。

もちろん、ステガナリシスを実行しようとする人は、一般に既製のツールも利用できます。

もちろん、ステガナリシスを実行しようとする人は、一般に既製のツールも利用できます。

実装する際には、 ステガノグラフィー、各ソフトウェアは通常、操作されたファイル内に (多かれ少なかれ暗黙的に) 特徴的なアーティファクトを残し、これを研究して署名を構築することができます (フィンガープリント法)。 これらのシグネチャは、ステガナリシスで使用して、 ステガノグラフィー、しかし、使用された特定のツールと、隠されたコンテンツの抽出[7,8、9]。 ほとんどのステガ分析システムはこのメカニズムを使用しています [XNUMX]。

私たちが悪循環 (「軍拡競争」) に陥っていることは容易に観察できます。この悪循環では、使用する技術やツールの洗練度が、使用しようとしている人たちによっても増大することが予想されます。 ステガノグラフィー、およびそのマスクを解除し、その隠された内容を検出しようとする人々によって。 XNUMX つのプロファイルの間では、一般に最初の図が有利です。これは、情報の送信および/またはコーディングの手段をいつでも変更して検出を逃れることができるためです。

たとえば、敵対者がソフトウェアの実装を変更する可能性があります。 ステガノグラフィー から逃れるために フィンガープリント法、あるいはまったく新しいステガノグラフィー技術を実装することさえできます。 もちろん、これには代償が伴います。私たちはもはや、 スクリプトキディ – しかし、このコストは動機 (サイバースパイ組織による戦略的/経済的利点など) によってバランスよく調整できます。

この状況は情報セキュリティの分野ではよく知られています。 一般に、コンピュータ システムを防御するよりも攻撃する方がはるかに簡単です。。 マルウェアのインスタンスは、システム保護のために導入された検出メカニズム (例: マルウェア対策).

このシナリオでは、 機械学習 (例からの機械学習) ステガノグラフィー。 テクニックを通して 機械学習 実際、ステガノグラフィーの有無にかかわらず、ファイル サンプルのセットから開始してステガナ解析モデルを自動的にセットアップすることが可能です。

提案されたアプローチのほとんどは、いわゆる XNUMX クラス教師あり学習 (ステガノグラフィー 存在/不在)、これには、サンプルの有無の両方の使用が含まれます。 ステガノグラフィー、統計的に有意な差を自動的に判断します。 この方法は、署名が存在しない既知のステガノグラフィー技術の亜種 (新しいソフトウェアで実装されたものなど) の存在を検出するのに特に役立ちます。

検出のための教師あり学習に基づくさまざまなアルゴリズムの例 ステガノグラフィー 画像内の画像は、Aletheia [10] と呼ばれるオープンソース ライブラリに実装されています。

検出手法に関しては、シグネチャと教師あり学習により高い精度が得られます。 ステガノグラフィー しかし、まったく新しい技術が存在する場合、たとえば、トレーニングに使用されたサンプルで観察されたものとは大幅に異なる統計プロファイルを使用すると、回避される可能性があります。

このため、他の研究 [11,12] では代わりに、教師なしの異常ベースの学習手法の使用を提案しています。 このアプローチでは、次のサンプルのみを使用します。 ステガノグラフィー 通常のプロファイルを自動構築するため、存在しません。 したがって、異常 (「外れ値」) の存在、またはこのプロファイルからの逸脱を使用して、まったく未知のステガノグラフィー技術を検出できます。 ただし、このアプローチは、良好な精度を提供するために、標準からの逸脱が操作の可能性を強く示す側面 (特徴) に焦点を当てる必要があります。 たとえば、ファイルのヘッダーで指定されたサイズと実際のサイズの比較を考えてみましょう。

各ステガナリシス手法にはそれぞれ利点があるため、署名、教師あり学習、教師なし学習などの組み合わせが役立つことがよくあります [12]。 欧州委員会はこのことをよく認識しており、SIMARGL と呼ばれるこの目的のための戦略的プロジェクトに資金を提供しています。 マルウェア、ステゴマルウェア、情報隠蔽方法を高度に認識するための安全でインテリジェントな方法 (贈与契約第833042号~) www.simargl.eu).

総予算6万ユーロのこのプロジェクトは、(ステゴ)マルウェア、コンピュータ犯罪や国家のスパイ行為でますます使用される悪意のあるソフトウェアの検出に適用される高度なステガ分析システムの作成を目的としています。 このプロジェクトでは、Airbus、Siveco、Thales、Orange Cert、FernUniversität (プロジェクト コーディネーター) の優れた国際プレーヤーが、ステゴマルウェアとの戦いで XNUMX 人の「イタリア人」に加わります。カリアリ大学のスピンオフである Pluribus One が参加します。ソフトウェアプロバイダーおよび開発者として。 ジェノバのユニットである CNR は、人工知能に基づいたエネルギー認識検出アルゴリズムを導入しています。 サッサリに拠点を置き、ICT分野で事業を展開する企業Numeraは、クレジット市場向けのシステムの一部をSIMARGLの「審査」に提出する予定だ。

合計 14 の国際パートナー (Netzfactor、ITTI、ワルシャワ大学、IIR、RoEduNet、Stichting CUING Foundation もコンソーシアムに参加) が 7 か国から集まり、人工知能、すでに入手可能な洗練された製品、および 機械学習 さまざまなシナリオに対応し、ネットワーク トラフィックの監視から画像内の難読化されたビットの検出まで、さまざまなレベルで動作できる統合ソリューションを提案するために、完成されつつあります。

SIMARGL プロジェクトの挑戦はまだ始まったばかりで、今後 2022 年間でステゴマルウェアの問題に対する具体的な答えが得られるでしょう。プロジェクトは XNUMX 年 XNUMX 月に終了します。

重要なのは、 機械学習 (そしてより一般的には人工知能) は (他の多くのテクノロジーと同様に) 中立的なテクノロジーです。 具体的には、これは二重用途であり [13]、バウチャーの領域には属しません。 初めに、 機械学習 また、より洗練された多態性のデータ駆動型ステガノグラフィー技術を開発するために使用することもできます。

このシナリオはサイバー脅威の未来となる可能性があるため、準備をしてください (そしておそらく未来の一部はすでに存在している).

1。 通常、難易度によってコーディングの堅牢性がわかります。

参考文献:

【1] https://www.softpedia.com/get/Security/Encrypting/Xiao-Steganography.shtml

【2] https://archive.codeplex.com/?p=imagesteganography

【3] http://steghide.sourceforge.net/download.php

【4] https://www.ssuitesoft.com/ssuitepicselsecurity.htm

【5] https://www.gohacking.com/hide-data-in-image-audio-video-files-steganogr...

【6] https://embeddedsw.net/OpenPuff_Steganography_Home.html

[7] Pengjie Cao、Xiaolei He、Xianfeng Zhao、Jimin Zhang、固定位置にメッセージを埋め込むステガノグラフィー ツールの指紋を取得するアプローチ、Forensic Science International: Reports、Vol. 1、2019、100019、ISSN 2665-9107、 https://doi.org/10.1016/j.fsir.2019.100019.

[8] Chen Gong、Jinghong Zhang、Yunzhao Yang、Xiaowei Yi、Xianfeng Zhao、Yi Ma、オーディオ ステガノグラフィ ソフトウェアの指紋の検出、フォレンジック サイエンス インターナショナル: レポート、第 2 巻、2020 年、100075、ISSN 2665-9107、 https://doi.org/10.1016/j.fsir.2020.100075

【9] https://www.garykessler.net/library/fsc_stego.html

【10] https://github.com/daniellerch/aletheia

[11] ジェイコブ・T・ジャクソン、グレッグ・H・ガンシュ、ロジャー・L・クレイプール・ジュニア、ゲイリー・B・ラモント。 コンピューター免疫システムを使用したブラインド ステガノグラフィー検出: 進行中の研究。 国際デジタル証拠ジャーナル、2003 年冬号、第 1 号、第 4 巻

[12] ブレント・T・マクブライド、ギルバート・L・ピーターソン、スティーブン・C・グスタフソン。 新しいステガノグラフィーを検出するための新しいブラインド法、Digital Investigation、第 2 巻、第 1 号、2005 年、50 ~ 70 ページ、ISSN 1742-2876、

https://doi.org/10.1016/j.diin.2005.01.003

【13] https://www.pluribus-one.it/company/blog/81-artificial-intelligence/76-g...