諜報機関のモットーは、SunTzuの有名なテキストSūnzíBīngfáにあります。「敵を知ってください... XNUMX回の戦闘の結果は疑う余地がありません」。 実際、秘密のサービスの主な目的は常に、敵に対して優位に立つための戦略的情報の収集と処理でした。

これらのデータの収集は、何世紀にもわたって、環境の変化とともに進化することができました。 私たちの周りの世界は、ますます最新になり、インテリジェンス活動に日常的に使用される新しいテクノロジーを開発しました。 今日、第007千年紀のXNUMXは、デジタル化されたデータの分析を目的とした活動を行うデジタルエージェントとして定義できます。 この新しい千年紀の戦争は情報戦争であり、コンピューターネットワーク、「表面」Web、またはディープWebで戦い、データは暗号化されたファイルに収集されますが、知らないうちに誰もがアクセスできる場合があります。特別な予防措置の使用。

今日、デジタルエージェントはヒューマンインテリジェンスまたはインフォーマーを使用し、Sigint-シグナルインテリジェンス-インターセプト通信、分析および処理を行い、Imint(衛星画像またはその他のベクトル)を分析し、化学的トレース、電波トレース、分光トレースを分析します。最後に重要なことですが、Osint-オープンソースインテリジェンス-または自由にアクセスできる情報を分析します。

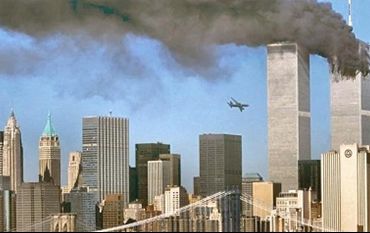

近代および現代の諜報機関の真の転機は11年2001月80日です。最大のシークレットサービスであるアメリカのサービスのXNUMX番目の大きな失敗は、パールハーバーへの攻撃に次いでXNUMX番目です。 ハードコストで、新しいテロリズムによって表される地球規模の脅威がデータの価値にかなりの多態性をどのように割り当てているかを理解する必要がありました:情報収集活動の土台が情報の取得によって表される前は、今日、自由に入手できるこの情報から特定の意味を処理、処理、抽出する権限。 このため、調査に役立つ情報の約XNUMX%がオープンソースからのものであるというデータが役立ちます。 このようにデータに簡単にアクセスできるようになったことで、インテリジェンスアクティビティの動作方法が大きく変わりました。これまで、サービスの動作方法をサポートしていたOsintは、現在、中心的な情報プロセスとなっています。

近代および現代の諜報機関の真の転機は11年2001月80日です。最大のシークレットサービスであるアメリカのサービスのXNUMX番目の大きな失敗は、パールハーバーへの攻撃に次いでXNUMX番目です。 ハードコストで、新しいテロリズムによって表される地球規模の脅威がデータの価値にかなりの多態性をどのように割り当てているかを理解する必要がありました:情報収集活動の土台が情報の取得によって表される前は、今日、自由に入手できるこの情報から特定の意味を処理、処理、抽出する権限。 このため、調査に役立つ情報の約XNUMX%がオープンソースからのものであるというデータが役立ちます。 このようにデータに簡単にアクセスできるようになったことで、インテリジェンスアクティビティの動作方法が大きく変わりました。これまで、サービスの動作方法をサポートしていたOsintは、現在、中心的な情報プロセスとなっています。

Osintは、自由に利用できる無料の情報だけに焦点を当てているのではなく、構造データベースに含まれている情報(不動産調査の地籍など)を参照することもできます。 一方、サイバー戦争とシギントは、情報の徹底的な調査活動に備えている。 後者の活動は、電子メールメッセージの添付ファイルとして挿入された侵入ソフトウェア、トロイの木馬、ネットワークパスワードを解読することによるネットサーフィンのための傍受プログラムの使用を通じて、特に重要なデータに焦点を当てています。 Wi-Fiまたはルーターとサーバーの妥協、同じネットワークの同じオペレーターに見えるようにするためにネットワークトラフィックを傍受できるハードウェアの使用。 別の方法では、エシェロンなどの電話および衛星トラフィックの傍受システム、またはカーニボーやプリズムなどのインターネットサービスプロバイダーにインストールされたスニッフィングプログラムを介したインターネットトラフィックの傍受システムによる「ボトムトロール」として定義された攻撃で実行されます。 Carnivorは米国のネットワークで使用されているプログラムで、傍受されたデータをハードドライブにコピーして保存できます。一方、Prismは、国家安全保障局のプログラムで、ライブコミュニケーションと世界中のインターネットトラフィックの多くをスキャンし、電子メール、チャットなどの情報を保存します。 、ビデオ、写真、ファイル転送など 以上のことから、Prismが一部の主要なサービスプロバイダーのコラボレーションをどのように使用しているかを覚えておく必要があります。 これにより、デジタルスパイ活動がプライベートソフトウェアハウスの結束とネットワークの制御能力をどのように予測するかがわかります。

インテリジェンス活動における情報の重要性を理解できるようにするためには、一歩下がって、インテリジェンスという言葉自体の語源的な意味を調べる必要があります。 私たちはそれをラテン語のintusの内部から読むことから導き出すことができます。したがって、外部ではないものの検索を呼び起こします。自明ではありませんが、隠された意味を見つけることができる方法で探さなければなりません。 したがって、情報を取得する活動は、正確で前向きなシークレットサービス運用の真の鍵です。2002年にノーベル経済学で優勝した偉大な意思決定学者であるダニエルカーネマンは、次のように述べています。世界とイベントにおける偶然の役割を過小評価すること»1。 この意味で、分析に関与する人々の活動は重要です。つまり、情報の複雑さの人間の削減者と呼ぶことができるものであり、情報の収集者、つまりスパイ活動に対処する人々、それらに値するデータを示します詳細な分析と無視できるもの。

インテリジェンス活動における情報の重要性を理解できるようにするためには、一歩下がって、インテリジェンスという言葉自体の語源的な意味を調べる必要があります。 私たちはそれをラテン語のintusの内部から読むことから導き出すことができます。したがって、外部ではないものの検索を呼び起こします。自明ではありませんが、隠された意味を見つけることができる方法で探さなければなりません。 したがって、情報を取得する活動は、正確で前向きなシークレットサービス運用の真の鍵です。2002年にノーベル経済学で優勝した偉大な意思決定学者であるダニエルカーネマンは、次のように述べています。世界とイベントにおける偶然の役割を過小評価すること»1。 この意味で、分析に関与する人々の活動は重要です。つまり、情報の複雑さの人間の削減者と呼ぶことができるものであり、情報の収集者、つまりスパイ活動に対処する人々、それらに値するデータを示します詳細な分析と無視できるもの。

今日、この活動は、より多くのデータが取得されるほど良いと考えられ、不十分に実施されています。インテリジェンスエージェントは、何をすべきか実際に知らずに生データを保存します。 中央情報局、国家安全保障局、その他の諜報機関は、私たちの誰にも大量のデータを積み上げています。 NSAだけが毎日580億XNUMX万のファイルキャビネットに相当すると想定していると考えてください。 セキュリティのための戦略的情報として接続することができず、それらを評価できないデータに侵略されることになる、実際のコンピュータ過食症。

インテリジェンス活動の秘密は文化にあります。英国の大佐トーマスエドワードローレンスが「アラブの服を着て、完全に服を着た場合」2と言ったように、最高のインテリジェンス活動は収集されたデータから可能なものだけであることを示しますセキュリティに必要な実際の情報を生成します。 好奇心をそそり、目で世界を見ている敵になりすますことができない人は、決して良い007ではありません。

インテリジェンス活動の秘密は文化にあります。英国の大佐トーマスエドワードローレンスが「アラブの服を着て、完全に服を着た場合」2と言ったように、最高のインテリジェンス活動は収集されたデータから可能なものだけであることを示しますセキュリティに必要な実際の情報を生成します。 好奇心をそそり、目で世界を見ている敵になりすますことができない人は、決して良い007ではありません。

今日、シークレットエージェントの情報検索の中心性が失われました。これは、しばしば「友好的な」国家からもたらされますが、これらは必ずしも私たちの同盟国ではありません。多くの場合、不確実性の密な毛布が残ります。同じ同盟、NATOまたはEU。 CIAが中東の今日の状況を予測できなかったのは、これが正解です。自分自身の政府の脆弱性についてムバラク自身が言う必要がある場合、ムバラクに頼ることはばかげているように思われ、誰もがこれがユートピアであることを理解できます。そのため、アメリカの機関は本物の情報を見つけることができなかっただけでなく、さらに深刻なことに、暴動を予測することを可能にするデータを入手できませんでした。

これらすべてから、すべての紛争が常に引き金となる貴重な財を持っている場合、今日、この財はデータによってどのように表されているかを簡単に推測できます。 それらは非常に独特な原材料です:豊かな国と貧しい国の両方で、あらゆる近代的な技術とあらゆる種類の相互作用によって生産され、不足することはなく、完全に複製可能で再利用可能です。 それらは原材料であり最終製品でもあり、それらが交差するほど価値が高くなります。 データを使用するには、石油の場合と同様に、そこから採取するための井戸、それらを輸送するためのパイプラインと船、それらを保管および処理するためのセンター、卸売業者およびその貴重な知識のエンドユーザー向けの流通ネットワークが必要でした。戦術的または戦略的なキーでは、power3を生成します。

この意味で、Snowden4カードは、Five Eyes5グループによって設定されたインフラストラクチャと他の機関または民間企業の直接または強制的なコラボレーションのおかげで、国家安全保障局がどのようにして固定およびモバイルネットワーク上の通話のメタデータを収集するかを報告しています世界のほとんどの国。 メタデータとは、着信番号または発信番号、場所、時間、その他の関連情報など、通話を説明する情報を意味します。

この意味で、Snowden4カードは、Five Eyes5グループによって設定されたインフラストラクチャと他の機関または民間企業の直接または強制的なコラボレーションのおかげで、国家安全保障局がどのようにして固定およびモバイルネットワーク上の通話のメタデータを収集するかを報告しています世界のほとんどの国。 メタデータとは、着信番号または発信番号、場所、時間、その他の関連情報など、通話を説明する情報を意味します。

これらのメタデータ、特にモバイルネットワークのメタデータの分析により、一種のユーザーシャドウイングが、通常の人が達成できるものよりも効率的な場合があります。 実際、これらのデータは、対象が配置されている場所のニュースを提供し、特定のパスの最初と最後の位置を指定し、対話者などを定義します。 単一のユーザーのメタデータは、他のサブジェクトのメタデータと交差すると、はるかに興味深いものになります。 このように機能した要素により、知能は、対象とその関係の単純な客観的な分析から行動の予測に移行できます。 言うまでもなく、情報が多いほど、最終的な画像がより明確に定義されます。 これらすべての情報は無差別に全人口に対して収集され、2012年にはShellTrumpetプログラムだけが2009日あたりXNUMX億件の通話イベントを処理したと考えられています。 NSA、Gchq、およびその他のサービス機関は、電話の記録を分析するだけでなく、会話の同じ内容を分析します。 使用されているインフラストラクチャに基づいて、これらの呼び出しはキーワードの使用によりリアルタイムでプローブされ、保存されてより詳細に分析されます。 SowdenとWikiLeaksのケースから、XNUMX年にアクティブ化された唯一のSomalgetプログラムが、アフガニスタンとバハマで行われた携帯電話の合計数のXNUMX日間の録音と保存を提供することが明らかになりました。

すでに述べたように、技術開発はこのメカニズムを強力にサポートしています。ユタ州の砂漠にあるブラフデールITメガセンターの完成とともにアメリカ人が獲得した新しい技術能力により、ペンタゴンの少なくともXNUMX倍のサイズのインフラストラクチャを米国の諜報機関が利用できるようになります大容量量子コンピューターを搭載。

ただし、監視されるのは電話トラフィックだけではありません。IPトラフィックもシークレットサービスの監視下にあります。 Rampart-Aプログラムに関する文書は、イタリアおよびその他の欧州連合の33の加盟国を含む16の州が、国家安全保障局に、その領土に存在する光ファイバー通信インフラストラクチャへの直接アクセスを許可していることを示しています6。

したがって、情報を見つけるのが簡単であることは疑う余地がありません。私たち一人一人の機密データに到達することは、テクノロジーによって完全に単純化されています。 たとえば、政治家の指紋や写真、予定、機密文書、および彼の生活に関する情報を取得するには、たとえば、彼のスマートフォン、タブレット、またはコンピューターにアクセスするのが最も簡単で、最も安く、最も効率的な方法です。

したがって、国際通信を厳しく管理するには、主要な国際通信事業者の光ファイバーケーブルにアクセスするだけで十分です。 またイタリアでは、新しいプローブがパレルモに設置されました-重要なアメリカ企業からの委託によりTelecom Italia Sparkeが管理するハブに-国際Sea-Me-We 47バックボーンを通過するすべての音声および日付トラフィックをスパイするのに役立ちます。

インターネット上のデータトラフィックでも傍受は非常に簡単です。通信アドレスシステムは、たとえトリノから電子メールを送信しても、ほとんどのトラフィックパケットが米国を通過できるように構築されています。ミラノで。 特別なXKeyscoreグローバルシャットオフプログラムは、大型の掃除機のように機能します。 すでに述べたように、諜報活動のための最も有用な情報の大部分は非常に簡単にアクセスできるサイトに保存されています:Google、Facebook、Amazon、またはTwitterを考えてください。彼らのビジネスの多くはユーザープロファイリングに基づいています。 したがって、彼らは多くの情報をすでに処理しており、すぐに使用できます。 この意味で、中国政府の通信大手であるHuaweiとZteが提供するサービスと製品の採用に反対する米国政府が今しばらくの間行っているキャンペーンは、明らかに反米国政策の一部であり、驚くべきことではありません。

インターネット上のデータトラフィックでも傍受は非常に簡単です。通信アドレスシステムは、たとえトリノから電子メールを送信しても、ほとんどのトラフィックパケットが米国を通過できるように構築されています。ミラノで。 特別なXKeyscoreグローバルシャットオフプログラムは、大型の掃除機のように機能します。 すでに述べたように、諜報活動のための最も有用な情報の大部分は非常に簡単にアクセスできるサイトに保存されています:Google、Facebook、Amazon、またはTwitterを考えてください。彼らのビジネスの多くはユーザープロファイリングに基づいています。 したがって、彼らは多くの情報をすでに処理しており、すぐに使用できます。 この意味で、中国政府の通信大手であるHuaweiとZteが提供するサービスと製品の採用に反対する米国政府が今しばらくの間行っているキャンペーンは、明らかに反米国政策の一部であり、驚くべきことではありません。

重要な情報へのアクセスのしやすさが平均的なユーザーにとって特に高い場合、諜報エージェントにとってはそれはまったく無視できます。これについてすべて示すデータは、イタリアではCopasirから提供され、ローマ裁判所の控訴裁判所の司法長官への通信は、2013年にサービスが128の予防的傍受のみを受け取って承認した方法を伝えました。これは絶対に信用できない数字であり、情報がどのようにして情報を見つけることができるかを考えさせます。法の下で通常の楽器をバイパスすることさえ。

コンピュータ化されたデータが現代のインテリジェンスサービスにとってどのように富んでいるかのもう9つの関連する例は、英国の機関、特に10つのうちの20つ、Gchq、メタデータサービスによって表されます。 NSAgateでリリースされたドキュメントは、この機関がどのようにあらゆる種類のデジタルデータを保存できるITインフラストラクチャを作成したかを示しています。AngryBirdsをオンラインでプレイするユーザー2009のデータでさえ、その中に取得されると考えられています。 確かなことは、Webユーザーの大多数がテロ、スパイ活動、軍事活動に関与していないことですが、それらの間で共有するすべての資料は、少なくとも一時的には、隠すことができるため、保存する必要があります。スパイのパズルのピース。 したがって、Gchqのオペレーターは、役に立たないことが多い仕事にエネルギーを費やすことによって、大量のデータを理解する必要があります。 XNUMX年にロンドンGXNUMXのためにこの諜報機関によって設定されたシステムによって例が提供されています。当局と外国の指導者との間で交換される電子メールを監視して偽造インターネットカフェを知ることができるように設定されました様々な政府がトップに立つであろうポジション。 当時のゴードンブラウン首相と彼の同僚によって奨励されたこの使命は、ジャーナリストや政治アナリストがこれらの質問に答えることができたので、完全に不必要でした。

このさらなる例では、インテリジェンスアクティビティがWebで見つかったデータに基づいているだけでなく、強力な富とセキュリティに対する計画へのリンクを見つける可能性があることを示していますが、テロ計画は線形プロセスではありません。 、攻撃が完了するまで段階的に進む道はなく、多くの場合、使用する目的や武器に関する考え方の変更、および同じグループの異なるセルの発散戦略に従って、さらに予測できない状況。 この不確定性は、気を変えて即興の政治指導者にも見られます。ヒトラーは、軍を使わずにオーストリアを帝国に併合できると信じていましたが、ドイツへの併合に関する国民投票。 他人の動きを予測するには、つまり正しい諜報活動を行うには、関係書類を読むだけでは不十分ですが、見つかった情報を正確な分析と「昔ながらの」フィールドワークと関連付ける必要があります。

したがって、インテリジェンスパフォーマンスを向上させるポイントは、情報を収集する能力を高めることではなく、重要なのは、情報が取得された後に何が起こるかです。 つまり、重要なのはデータ分析です。 この要素を無視すると、セキュリティのコストが高くなる可能性があります。例として、2002年にバリで起こったガマアライスリミヤグループによる攻撃を回避できた例があります。 オーストラリア国防相であるデニスリチャードソンと同じことを認めたのは、次のとおりです。 1996年まで、この進化は私たちを完全に脱出していました»2001。

歴史が私たちに教えなければならないことが真実である場合、この文脈では、有名なデラゲラの論文で、次のように書いたドイツの軍事戦略家カールフォンクラウゼヴィッツからインスピレーションを得る必要があります。最もやや疑わしい。 このような状況で将校に尋ねることができるのは、特定の選択性です。これは、男性と文脈の知識、および適切な判断からのみ導き出されます»。

歴史が私たちに教えなければならないことが真実である場合、この文脈では、有名なデラゲラの論文で、次のように書いたドイツの軍事戦略家カールフォンクラウゼヴィッツからインスピレーションを得る必要があります。最もやや疑わしい。 このような状況で将校に尋ねることができるのは、特定の選択性です。これは、男性と文脈の知識、および適切な判断からのみ導き出されます»。

最近のフランスの出来事は、この分析された計画に完全に適合します。膨大な情報が収集され、インテリジェンスは、実際には分析できず、したがって社会保障へのリスクを回避できない多数のデータの特性を持っています。 7月11.30日水曜日の午前12時18分、過激派テロのイスラム地域に所属する2005人の指揮官が風刺的な週刊チャーリーエブドの編集部員に侵入し、虐殺を行った。2006人が死亡し、2011人が負傷し、そのうち2008人が深刻であったXNUMX。 パリのDRPJ司法警察ユニットからの可能性のある加害者を特定し、彼らの歴史的背景を分析して、XNUMXつの主題、サイードコウチとシェリフコウチが公的部隊にとって新しいものではなかったことがわかります。 特に、それらは米国の安全保障局のXNUMXつのデータベースにありました。XNUMXつは機密性の高いTide、もうXNUMXつはテロリストスクリーニングセンターの飛行禁止リストであるTSDBです。 アンジェリーノアルファノ内務大臣が下院に提出した情報から明らかなように、XNUMXつのうちXNUMXつでもイタリアの警察に知られていました。 実際、シェリフ・クアチは、XNUMX年XNUMX月からXNUMX年XNUMX月までのXNUMXか月間、フランスのXNUMX区のいわゆるイラクの連鎖の一部であると考えられているイスラムのテロ組織に加わるためにイラクへ旅行しようとしたために投獄されたことが知られています。パリ。 フランスの法務大臣クリスチアーネタウビラはCNNテレビに、XNUMX年に他のテロリスト、サイードクアチが毎週訓練に出かけた地域であるイエメンのジハードにも参加したと語ったAqapのアルクエダ兵。 XNUMX年、Chérifはテロ組織のためにXNUMX年の刑を宣告されました。 非常によく知られている主題。

したがって、フランスの諜報機関とイスラムテロと戦おうとする国の失敗、特に同じ定期的な方法を考慮に入れて入手可能なデータを詳細に分析すれば、全面的に避けられた新しい11月2011日フランスは、ムハンマドまたはイスラム教を一般的に主題とする漫画の出版物の背後にある原理主義者テロの可能性のある襲撃から彼を守るために厳密な監視下にあり、15年の攻撃によって示された具体的な危険から生じた意志爆弾はチャーリー・ヘブドのオフィス内にあります。 数日前に行われた攻撃は、2014年22月2014日に行われたシドニーのような、リントチョコレートカフェでの人質活動の後にXNUMX人が殺害された現代のテロ攻撃に匹敵しません。 またはオタワ、XNUMX年XNUMX月XNUMX日、またはニューヨーク、翌日。 これらのすべてのケースで、攻撃はランダムで標的を絞らず、計画的に計画されていたため、フランスの定期刊行物に後から行われたものから実際に発生しました。 預言者ムハンマドに対する告発された侮辱に直面して組織された一種の懲罰的命令-叫び声によって実証されたように、オーディオとビデオの録音で聞いたアッラー・アクバー-に基づいた適切で正確な諜報計画でおそらく回避できる行動入手可能な豊富な情報の分析に。 また、この最近の事件から、知性がこの質量の詳細な分析と同じくらい収集する膨大で大量の情報はそれほど重要ではなく、テロリストとされる可能性のあるすべての発言からインフォームドエージェントとして行動することも示唆しています-通常のように-ソーシャルネットワーク上では、秘密のデータエージェントとして機能します。

ニコロ・ジョルダーナ

(写真:映画「スカイフォール」のオープニングフレーム)

1D。 カーネマン、思考、速くてゆっくり、ファーラー、ニューヨーク、2011、p。 14。

2T.E. ローレンス、4の記事、2011、プレトリアンプレス、XNUMX年。

3 F. Vitali、ライムイタリア地政学レビュー、2014年30月、p。 XNUMX。

4エドワード・スノーデン、元国家安全保障局の元エージェント、NSAgateの責任者、米国政府機関が使用する方法の普及の著者

5 1946年の英米協定から生まれた米国、オーストラリア、カナダ、英国、ニュージーランドの電子情報機関。 このアライアンスは非スパイ活動の合意を提供しますが、実際には例外を認める条項があります。例は、2005年日付のNSAのディレクターの指令の草案によって提供され、特定の状況で出現したNSAgateで明らかにされましたそれが米国の最善の利益であったとき、友人でさえスパイすることは賢明であり、容認できました。

6R。 Gallagher、秘密パートナーがThe Intercept、18.6.2014でNSAの監視ドラッグネットを拡張する方法。

7排他を参照してください。 新しいシチリアプローブは、7.11.2013年XNUMX月XNUMX日、SicilyInformationでヨーロッパとMOを「スパイ」します。

8 Vitali、cit。、P. 35。

9最初はMI5で、内部サービスに割り当てられ、次にMI6が外部サービスに割り当てられ、Gchqが割り当てられます。

10 T.ヴァンドンゲン、ジェームズボンドがロンドンが危険にさらされていることに疑いのない場合、ライムスイタリア地政学レビュー、2014年98月、p。 XNUMX。

11 Van Dongen、cit。、P. 101。

12警察のパリ検察官フランソワ・モリンスの記者会見で、パリの攻撃のダイナミクスについて、 www.internazionale.it