インダストリー4.0で管理される自動化された生産システムでは、必然的に内部/外部のデータとプロセス管理ネットワークが利用可能になります(生産レシピ、倉庫管理サイクル、自動テストなど)。

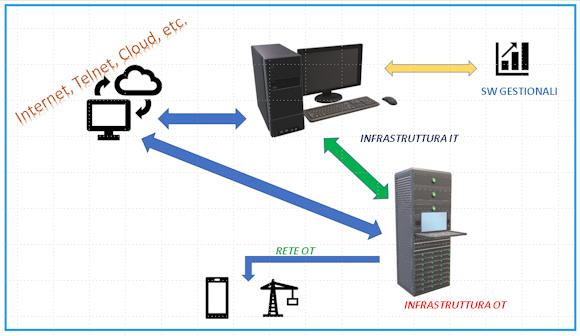

冒頭の画像では、最新の標準に従って開発された完全なOTシステムの複雑さを理解することができます。

これは、データをに送信する単純なセンサーに適用されます。 制御室 ロボット島の遠隔管理まで、どこから サーバー 島のさまざまなロボットの新しい位置のレシピは、構築される新しいコンポーネントに基づいて送信されます(たとえば、自動車コンポーネントの生産チェーンのインライン塗装ロボットを考えてみてください)。

データのレシピまたは価値は会社のノウハウを構成し、多くの場合、それらは特定のプロセスの成功のまさに基礎となります。 自然人(従業員、従業員、管理者など)の機密性は必須ですが、クラウドに保存されているデータ、ローカルアーカイブ、企業ネットワークのさまざまな場所に配布されているメモリの盗難を防ぐために、同じ取り組みを行う必要があります。 。 同じことがアクセスにも当てはまります。企業秘密が保持されている特定の場所に誰もがアクセスできるわけではなく、ネットワークを介してアクセスしたい人にも同じことが当てはまります。

同様に、データとそれを処理および送信する構造の両方の整合性を維持することも基本です。センサーがキャリブレーションから外れ、正しい値を読み取る代わりに別の値を読み取るとどうなるでしょうか。 ロボットが生産中のコンポーネントに異なるレシピを適用した場合はどうなりますか? 最初のケースでは、送信された値が特定のしきい値を超えると、システムが停止する可能性があります。 警告 またはアラーム。 XNUMX番目のケースでは、ロボットに、ピースまたはロボット自体に損傷を与える操作を強制する可能性があります。 ヒューマンエラーと同じように。

ただし、整合性に関してはXNUMX番目の、はるかに微妙なケースがあり、それは「見かけの整合性」の概念です。攻撃を受けているシステムは基本的に機能していますが、その過程でしばしば ランダム プロセスの最終結果を歪めるために変更されます。 たとえば、生産ラインの最後でのテストでは、独自の自然廃棄物に加えて、センサーからの誤った信号による廃棄物が非難され、自然廃棄物として認識されます。

コントロールチェーンでは、介入に関連する情報はありません。 マルウェア 隠されていますが、その間、時々同じで、廃棄されるピースの総数に貢献し、継続的な細流で会社のコストを悪化させます。 またはその逆、さらに悪い場合、そのような マルウェア 方法になります ランダム 実際には「無駄」である「良い」作品なので、このコンポーネントは市場に出されます!

トライアドのXNUMX番目のポイントは、可用性に関するものです。攻撃を受けた後でも、システムとデータの両方が利用可能である必要があります。 グッドプラクティスの原則として、PLCプログラムまたはICS(産業用制御システム)は、ネットワークのすべての重要な部分と同様に、すでに冗長化されています。 しかし、基本的な慣行は、 バックアップ 物理システムの構成と「職人的な」方法で編成:この目的のためだけに接続された外部ハードディスクにデータを配置し、切断してXNUMX番目のハードディスクと交換することは、次の段階ではるかに効率的です。 回復 それは高価なシステムではなく、必要なペースで 回復 多くの場合、面倒で時間がかかりすぎます。

自分を守る方法とどのような戦略で

以上のことから、出発点はCIAであり、OTネットワークの開発においてこの概念を明確にする必要があります。 並列トライアドは、事前に準備し、より大きなコミットメントで更新する必要があります。

- 意識

- Conoscenza

- 運用コンテキスト

最初のXNUMXつの要素は、人的要因を示しています。すべてのオペレーターが、どのレベルでも、OTシステムのエージェントが、サイバーセキュリティの繊細さと、脅威や攻撃につながる可能性のあるリスクについての認識と知識を持っていない場合、保護システムはありません。本当に保護することができます。

控えめに言っても、基本は簡単です。 電源を入れようとしたPCが起動しないとどうなるのだろうと私たち一人一人が思っています. どのような直接的な結果ですか? 中長期的にはどれですか? 生産ラインのPCが起動しない場合はどうなりますか? それとも、生産システム全体または品質管理システムですか?

これを認識することは、自分自身を保護する方法を知り、保護の実装を申請し、アプリケーションに基づいてITマネージャーを提案または同意することによって更新することで、自己防衛メカニズムをトリガーするため、起こりうる攻撃に対する最初の障壁です。コンテキストなど、実際に発生する可能性のあるリスクや、発生する可能性のある軽減アクションは何かなどです。

OTの構造と管理の定義は専門の技術者に任せていますが、企業のセキュリティポリシーは独自に作成する必要があります。 教育理事会 関与し、権限を与える必要があります。

「伝道」の部分の後、提案はさまざまな俳優から自発的に来ます、そしてそれ故にそれは次のようになります:

- リモートでキャリブレーションする可能性なしに、アナログ形式(たとえば、従来の4〜20 mA)またはデジタル(ただし出力のみ)でデータを提供するだけのアナログセンサーは、IoT(モノのインターネット)ロジックのセンサーよりもはるかに安全です。

- IoTロジックのセンサーまたはシステムは、前者と比較して非常にパフォーマンスが高いですが、専用のパスワードで保護し、すべての通信を暗号化する必要があります。

- サプライヤがデフォルトで提供するセンサーとシステムのすべてのパスワードは、最初の使用から変更する必要があります。

- プロセスの変更、キャリブレーション、予知保全、または外部回線を介したリモートアクセスのために特定のシステムまたはセンサーにアクセスするたびに、セキュリティ設定とパスワードを変更する必要があります。

- ポイント4で言及されているプロセスは、自動化されている場合、社内システムを介して行われる必要があります。

- 物理的であれ、クラウド上であれ、複数のエンティティ上であれ、適切な形式化されたバックアップ手順を実装して検証する必要があります。

最後になりますが、これは実際には上記のすべての弱点であり、このため、最後のリマインダーとして示します。 人的要因 (エラーの可能性と事前に決定されたアクションの両方として)ITセキュリティ、特にOTシステムでは、次のように配布されるため、基本的な役割を果たします。 ITネットワーク 物理的にすべてのフェーズと生産場所で。

L 'インサイダー脅威 偶発的な状況に基づいた正式で非常に柔軟なアプローチにより、適切に評価し、起こりうる結果を予測して軽減する必要があります。

また読む: "機密性-整合性-インダストリー4.0の観点から見たオペレーショナルテクノロジーの可用性:パートXNUMX"

参考文献

[1]イランの核施設に対するStuxnetワーム攻撃(stanford.edu)

【2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

【3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

【4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] CIAトライアドとは何ですか? 定義、説明、および調査(forcepoint.com)