私があなたに説明しようとしているのは、何年も前によく起こったイベントですが、幸いなことに、今では非常にまれになっています。私たちは映画レビューを収集するWebポータルにいて、「知りすぎていた男」で探したいと思っています。過度に"。 ポータルの内部検索エンジンを特定し、利用可能なフィールドに「今年のベストフィルム」を挿入して、「検索」ボタンをクリックします。

この時点で、ブラウザは、ポータルの認識可能な部分があるが、フォーマットが正しくない、プログラミング言語の一部である奇妙な応答ページを報告します...何が起こったのですか?

別の映画ポータルを探す代わりに、Googleの助けを借りてその奇妙な出来事にこだわると、その不幸を引き起こすのは「知りすぎていた男」という文字列に含まれる文字であるアポストロフィであることがわかりました。

プログラミング言語では、アポストロフィ(または上付き文字)が非常に重要になる可能性があり、問題のポータル内の検索を管理するスクリプトがこの可能性を考慮していない場合、そのスクリプトとそれが管理するモジュールは脆弱です。

脆弱性とは実際にはどういう意味ですか? これは、そのモジュールを使用して、ポータルの機能を損なう可能性のある悪意のあるコードを挿入したり、さらに悪いことに、モジュールに登録されている他のユーザーのすべてのデータを公開したりできることを意味します。

今日では、上記のイベントを繰り返そうとする多くのツールがあります。 通常、分析するWebサイトのアドレスを指定するだけで十分です。ツールは、添付するモジュールを検索するためにサイトのページをナビゲートし、モジュールが見つかった場合は、コードの一部を挿入しようとします。 既知の応答を受信すると、そのページを「脆弱」としてマークします。 ただし、残念ながら、この例は最も古典的な脆弱性のXNUMXつです。 他にも何千もあり、毎日新しいものが出てきます。 同様に、これらの脆弱性を見つけるために使用されるツールは、ある日は機能し、翌日は廃止されているため役に立たない。

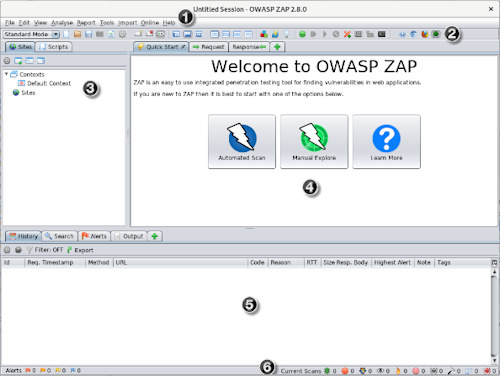

それで? 幸いなことに、OWASP ZAP(Zed Attack Proxy)などの無料ツールがあります。これは、OWASP Foundation(Open Web Application Security Project)の原則に従って作成されたツールで、すべての人にアプリケーションやWebサイトを分析する機会を提供します。安全。

ZAPは、最も経験の浅いユーザーからこの分野の専門家まで、誰もが利用できるツールです。 オープンソースであり、現在も存在する脆弱性のほとんどが含まれており、専用のコミュニティによって絶えず更新されています。

インストール

言ったように、ZAPは オープンソースの、このリンクから無料でダウンロードできます(https://www.zaproxy.org/download/); 必要な唯一の前提条件は、すべてのモジュールを機能させるためのJava8 +の存在です。 その特徴のXNUMXつは、まさに多くの種類のプラットフォームとオペレーティングシステムで利用できることであり、Raspberryで使用できるバージョンも利用できます。

ダウンロードすると、インストール手順は本当にシンプルで直感的です。

操作

操作

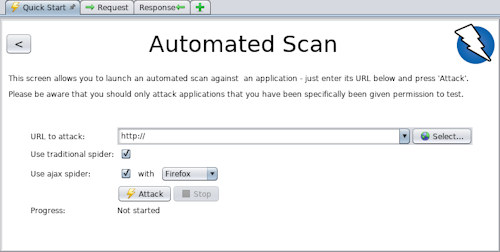

ZAPこれは主にプロキシであり、実際、分析しているサイトからのすべてのデータを保存し、所有する脆弱性のアーカイブに送信することでデータを処理します。 このZAPには、XNUMXつの分析モードがあります。デフォルトは「ライト」と呼ぶことができるスキャンですが、必要に応じて、攻撃の残忍性を高めて、より詳細な分析を行うことができます。 この最後のモードは、当然、実行時間、パフォーマンスの使用、およびアプリケーションまたはWebサイトのストレスの増加を意味します。

それを開くと、最初に気付くのはそのメインモジュールであるスキャナーです。分析するサイトのURLを入力するだけで、ZAPは検出されたものの重大度に基づいて色付きのフラグの形式ですべての奇妙なことを報告します。

ZAP Spiderは、コードの各部分を分析し、脆弱性の重大度とタイプに応じて、検出したものをカタログ化します。 各警告は拡張可能であり、簡単な説明と、より詳細な情報を見つけるためのリンクの両方が備わっています(特定された脆弱性を回避するための戦略に加えて)。

多くの場合、最初に取得するのはかなりの量の情報であり、その多くは私たちの目的にはまったく役に立たないものです。 これは、ZAPを正しくプロファイリングし、ニーズに適合させるために時間を無駄にする必要があるためです。 ただし、将来的には新しい脆弱性の兆候となる可能性があるため、役に立たないと思われるこの情報についても知識を深めることをお勧めします。

このタイプのすべてのツールと同様に、実践と知識だけがそれらの使用の可能性を高めることができます。

スキャンがアクティブです

アクティブスキャンを使用すると、ZAPに統合されたブラウザを使用できます。機密と見なされるサイトの要素を見つけたら、マウスの右ボタンで分析できるため、時間が大幅に短縮され、構造全体が下に置かれるのを防ぐことができます。ストレス。

これは、すでに非常に実用的で、時間を無駄にすることなく、また無駄なデータをカタログ化してワークステーションをコミットすることなく、ターゲットを絞った検索を実行したい人にとって非常に便利なソリューションです。

セッションとレポート

ZAPは、使用するたびに、実行しようとしている分析のアクティブなセッションを作成するのか、一時的なセッションを作成するのかをユーザーに尋ねます。 リクエストの際立った要素は、収集されるデータの用途にあります。アクティブなセッションでは、すべてのスキャンがローカルに保存され、後でより詳細に分析されます。

マーケットプレイス

前述のように、ZAPは専門家向けでもあるため、攻撃の種類を有効または無効にするか、OWASPコミュニティによって作成および認定された追加の分析モジュールを購入できる付属のストアを使用してカスタマイズできます。 販売されているモジュールの中には、ユーザーが新しいタイプの脆弱性を実験し、その後、評価の結果をコミュニティに報告できるようにするための試用版またはベータテストのモジュールが多数あります。

結論として

ZAPは「ペネトレーションテスト」(ペネトレーションテスト)の大規模なファミリーの一部であり、基本的に脆弱性を見つけてそれを利用したい攻撃者をシミュレートします。このツールが犯罪の結果を覚えていても無駄ではないと思います。問題のサイトの所有者からの明示的な許可なしに使用されます。

ZAPは、Webアプリケーションを開発または使用し、多くの場合、急いでまたは経験不足で、残念ながら悪意のある人々の施設となる予防策を回避することを目的として生まれたOWASPFoundationの多くのプロジェクトのXNUMXつにすぎません。

もっと知ることができます。

https://www.zaproxy.org/community/

https://www.difesaonline.it/evidenza/cyber/sicurezza-e-devops-cosa-vuol-dire-shift-left